Nowa sztuczka spamerów

W ostatnim czasie wiele wietnamskich źródeł spamu cechuje pewien szczególny znak; otóż sprawcy wyposażają występujące w wiadomościach nazwy komputerów w rekordy DNS typu Pointer (PTR) o nazwie localhost.

W ten sposób adresy IP takie jak 123.27.3.81, 222.252.80.188 czy 123.16.13.188 odwzorowują się na tę nazwę. W istocie chodzi tutaj tak naprawdę o celowo błędną konfigurację serwera nazw, ponieważ nazwa localhost powinna prowadzić do adresu IP 127.0.0.1 i vice versa - dotyczy to również tych nazw, które są zarezerwowane dla lokalnego systemu.

Duża liczba serwerów poczty jest skonfigurowanych w taki sposób, że e-maile od klientów z tak zakłóconą konfiguracją nazwy w ogóle nie są akceptowane. Tym niemniej niektóre traktują nazwę localhost w sposób preferencyjny i przyznają takim dalekowschodnim klientom szczególne uprawnienia. Oznacza to na przykład przekazywanie (relaying) e-maili pod dowolny adres odbiorcy, także poza własną siecią, ponieważ w domyśle komputer przedstawiający się jako localhost znajduje się z najprawdopodobniej we własnej sieci.

Każdy, kto uruchamia serwer poczty elektronicznej musi bezwarunkowo sprawdzić, czy ta sztuczka nie da się zastosować w jego przypadku. Trzeba ustalić, czy serwer poczty pozwala na przekazywanie wiadomości jedynie z lokalnych adresów IP, a do ich określenia nie posługuje się nazwami DNS. Tradycyjne testy Open Relay nie wszczynają w takich przypadkach alarmu, bo z reguły klient testowy nie nosi nazwy localhost.

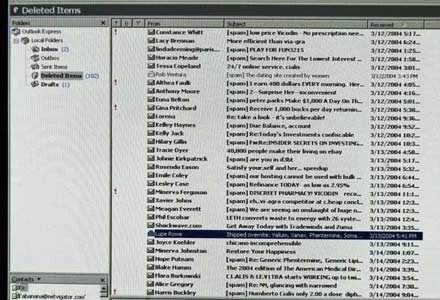

Wiele serwerów poczty podatnych na te manipulacje pojawiło się już na czarnej liście magazynu "iX". Poza umieszczaniem na czarnych listach posiadaczom otwartych serwerów mogą też grozić pozwy o odszkodowania od odbiorców spamu albo malware'u.

Wykryty dotychczas i rozpowszechniany w opisany powyżej sposób spam pochodzi bez wyjątku z serwerów poczty o oznaczeniu Sendmail "8.13.8/8.13.8/SuSE Linux 0.8/ServControl 0.2". To nie oznacza wprawdzie, że nie da się wykorzystać innego systemu, ale użytkownicy tej wersji powinni szczególnie dokładnie skontrolować swoją konfigurację.