Bad Rabbit - nowy ransomware atakuje Europę

Przez Europę przechodzi nowa fala ataków ransomware. Szkodnik nazywa się Bad Rabbit.

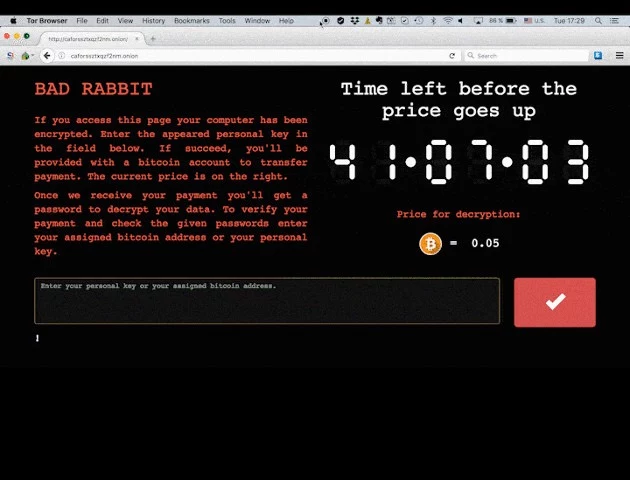

Bad Rabbit zaatakował 24 października bieżącego roku. Co wiemy o tym złośliwym oprogramowaniu? Przede wszystkim to, że jest bardzo podobny do Petya i NotPetya oraz WannaCry - twierdzą eksperci firmy Bitdefender . Jest to więc ransomware, które szyfruje pliki. Wirus zdążył już wyrządzić sporo szkód w rosyjskiej agencji prasowej oraz w kijowskim metrze. Sparaliżował także pracę lotniska w Odessie. Jak widać problem jest poważny. Tak jak w przypadku Petya, Bad Rabbit wymaga od użytkownika dokonania zapłaty, tym razem w postaci 0,05 bitcoina. W przeliczeniu na złotówki wynosi to około tysiąc złotych! Dzięki wpłacie okupu możemy otrzymać dane, które zaszyfrował wirus. Na przekazanie mamy 42 godziny. Jeśli tego nie zrobimy kwota wzrasta. Działanie ransomware zauważono już w Rosji, Turcji czy Ukrainie. Są już także informacje o zainfekowanych komputerach w Niemczech i w większości krajów, które przylegają do naszej wschodniej granicy.

Ransomware zdążyło już zaatakować jednostki publiczne w Rosji czy na Ukrainie. Włamania nie uniknięto także w Turcji, USA czy Niemczech. Czym jest ten nowy twór? Bad Rabbit przypomina mocno innego robaka - Petya, który wyrządził ogromne szkody w wielu przedsiębiorstwach. Winowajcą może być strona internetowa do której się włamano i dodano złośliwy kod JavaScript. Wyświetla się na niej informacja o niezaktualizowanym Flash Playerze. Po kliknięciu w złośliwy link uruchamiamy kod Bad Rabbit. Wykorzystuje do tego trzy pliki: rhaegal.job, drogon.job oraz viserion_23.job. Co gorsza, przenosi się na inne komputery pracujące w tej samej sieci. Po uruchomieniu się wirusa zaczyna on szyfrowanie zasobów sieci, a także danych na naszym komputerze. Korzysta z AES-128-CBC. Blokuje archiwa 7z, pliki docx, a także kod Java.

Mało tego, Bad Rabbit wykorzystuje do tego program DiscCryptor. To bardzo ciekawe rozwiązanie, ponieważ sterowniki są podpisane w ramach oprogramowania Microsoftu. Ransoware przy okazji kasuje wszystkie logi systemowe oraz kronikę systemu plików. Robi to aby rozpoznanie ataku, a także przywrócenie plików nie było takie łatwe.