Bankomaty w służbie cyberprzestępców

Rosyjskojęzyczne ugrupowanie Skimer "zmusza" bankomaty, aby pomagały w kradzieży pieniędzy użytkowników. Wykryty w 2009 r. Skimer był pierwszym szkodliwym programem, który atakował bankomaty. Siedem lat później cyberprzestępcy ponownie wykorzystują tego szkodnika.

Wyobraźmy sobie następującą sytuację: bank odkrywa, że został zaatakowany. Cały szkopuł w tym, że nie ukradziono żadnych pieniędzy i wydaje się, że system bankowy nie został w żaden sposób zmodyfikowany. Przestępcy po prostu ulotnili się. Czy to możliwe?

Znalezienie powodu tak nietypowej aktywności przestępczej stanowiło wyzwanie dla służb odpowiedzialnych za bezpieczeństwo systemów bankowych. Jednak podczas dochodzenia w ramach reakcji na incydent zespół ekspertów z Kaspersky Lab rozgryzł spisek i odkrył ślady udoskonalonej wersji szkodliwego oprogramowania Skimer w jednym z bankomatów banku. Szkodnik miał pozostać nieaktywny do czasu, gdy cyberprzestępca przekaże mu kontrolę – sprytny sposób ukrycia śladów.

Ugrupowanie Skimer rozpoczyna swoje operacje od uzyskania dostępu do systemu bankomatów – poprzez dostęp fizyczny lub za pośrednictwem wewnętrznej sieci bankowej. Następnie, po skutecznym zainstalowaniu programu Backdoor.Win32.Skimer w systemie, infekuje moduł bankomatu odpowiedzialny za interakcje maszyny z infrastrukturą banku, a także przetwarzanie gotówki i kart kredytowych.

To daje przestępcom pełną kontrolę nad zainfekowanymi bankomatami. Zachowują się oni ostrożnie, a ich działania są skrupulatnie zaplanowane: zamiast instalować urządzenie typu skimmer (oszukańcza kopia czytnika kart zakładana na legalny czytnik) w celu pobrania danych z kart, przekształcają w skimmer cały bankomat. Gdy maszyna zostanie zainfekowana szkodliwym kodem znanym jako Backdoor.Win32.Skimer, przestępcy mogą wyciągnąć z niej wszystkie dostępne środki lub przechwycić dane z kart klientów - łącznie z numerem konta bankowego klienta i kodem PIN.

Niepokojące jest to, że osoby korzystające z bankomatów nie są w stanie rozpoznać zainfekowanych urządzeń. Nie noszą one żadnych fizycznych oznak infekcji ani modyfikacji.

Uśpione bankomaty zombie

Bezpośrednie pobranie pieniędzy z kaset zostanie wykryte od razu, jednak szkodliwe oprogramowanie wewnątrz bankomatu może bezpiecznie przechwytywać dane z kart przez bardzo długi czas. Z tego powodu osoby sterujące szkodnikiem Skimer nie działają od razu i skrupulatnie ukrywają swoje ślady: ich szkodliwe oprogramowanie może przebywać w zainfekowanym bankomacie przez kilka miesięcy, nie wykonując żadnego działania.

Aby aktywować zagrożenie, cyberprzestępcy muszą włożyć określoną kartę, która zawiera pewne dane na pasku magnetycznym. Po odczytaniu danych Skimer może wykonać zdefiniowane wcześniej polecenie lub żądać poleceń za pośrednictwem specjalnego menu aktywowanego za pomocą karty. Interfejs graficzny Skimera pojawia się na ekranie dopiero po tym, jak karta zostanie wysunięta i przestępca wpisze właściwy klucz sesji z pinpadu w specjalnym formularzu w ciągu mniej niż 60 sekund.

Z pomocą tego menu przestępca może aktywować 21 różnych poleceń, takich jak wypłacenie pieniędzy (40 banknotów ze wskazanej kasety), gromadzenie danych dotyczących wkładanych kart, usunięcie szkodliwego kodu z bankomatu, aktualizacja (z cyberprzestępczej karty) itd. Skimmer może sprawić, że gromadzone dane dotyczące kart mogą być zapisywane wraz z kodami PIN w czipie tej karty specjalnej lub drukowane przy użyciu drukarki wbudowanej w bankomat.

W większości przypadków przestępcy wolą zaczekać i zebrać dane przechwyconych kart w celu późniejszego wykonania ich kopii. Z takimi kopiami idą do innego, niezainfekowanego bankomatu i pobierają pieniądze z kont klientów. W ten sposób przestępcy mogą sprawić, że zainfekowane bankomaty nie zostaną szybko wykryte. A dostęp do gotówki jest prosty i niepokojąco łatwy w zarządzaniu.

Złodziej weteran

Skimer był rozprzestrzeniany na szeroką skalę w latach 2010-2013. Jego pojawienie się spowodowało gwałtowny wzrost liczby ataków na bankomaty, przy czym Kaspersky Lab zidentyfikował do dziewięciu różnych rodzin tego szkodliwego oprogramowania. Wśród nich znajdowała się rodzina Tyupkin, wykryta w marcu 2014 r., która stała się najpopularniejsza i najbardziej rozpowszechniona.

Teraz wygląda na to, że Backdoor.Win32.Skimer wrócił do akcji. Kaspersky Lab identyfikuje obecnie 49 modyfikacji tego szkodliwego oprogramowania, z czego 37 atakuje bankomaty tylko jednego z największych producentów. Najnowsza wersja została wykryta na początku maja 2016 r.

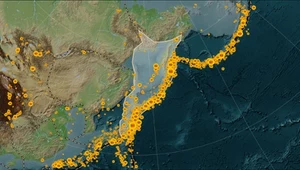

Na podstawie próbek przesłanych do serwisu VirusTotal zaobserwowano niezwykle szeroki rozkład geograficzny potencjalnie zainfekowanych bankomatów. Najnowsze 20 próbek szkodnika z rodziny Skimer zostało przesłanych z ponad 10 lokalizacji na całym świecie: Zjednoczone Emiraty Arabskie, Francja, Stany Zjednoczone, Rosja, Chiny, Filipiny, Hiszpania, Niemcy, Gruzja, Polska, Brazylia oraz Czechy.

Zabezpieczenia techniczne

Aby zapobiec opisywanemu zagrożeniu, Kaspersky Lab zaleca regularne przeprowadzanie skanowania antywirusowego wraz z wykorzystywaniem technologii białej listy, dobrą politykę zarządzania urządzeniami, pełne skanowanie dysku, ochronę BIOS-u bankomatu przy pomocy hasła, zezwalanie na uruchamianie jedynie z dysku twardego oraz odizolowanie sieci bankomatu od jakichkolwiek innych wewnętrznych sieci banku.

- Istnieje jeden istotny dodatkowy środek bezpieczeństwa stosowany w tym konkretnym przypadku. Backdoor.Win32.Skimer sprawdza informacje (dziewięć konkretnych liczb) zapisane na pasku magnetycznym cyberprzestępczej karty w celu podjęcia decyzji, czy powinien zostać aktywowany. W trakcie naszego badania zidentyfikowaliśmy te liczby i przekazujemy je bankom. Posiadając takie numery, banki mogą proaktywnie szukać ich wewnątrz swoich systemów przetwarzania, wykrywać potencjalnie zainfekowane bankomaty i słupy pieniężne lub blokować wszelkie podejmowane przez cyberprzestępców próby aktywacji szkodliwego oprogramowania – wyjaśnia Siergiej Golowanow, główny badacz ds. bezpieczeństwa IT, Kaspersky Lab.

Ponieważ dochodzenie dotyczące ugrupowania cyberprzestępczego Skimer jest w toku, pełny raport został dostarczony zamkniętemu gronu złożonego z organów ścigania, zespołów CERT, instytucji finansowych oraz klientów usługi Kaspersky Security Intelligence Services.