Cyberspryciarze

Blisko 40 lat temu pierwsi hakerzy za pomocą zwykłego gwizdka oszukiwali centrale telefoniczne i wykonywali darmowe rozmowy międzymiastowe. Dziś potrafią na kilka dni sparaliżować funkcjonowanie europejskiego kraju.

Hakerów traktuje się jak elektronicznych wandali i złodziei, których działania co roku przynoszą wielomilionowe straty. Ale są wśród nich także specjaliści, którzy przyczynili się do rozwoju internetu i przemysłu informatycznego.

Historia hakerów zaczyna się w roku 1971 - kilka lat przed powstaniem pierwszego peceta.

Początek - phreaking

W latach 70. XX wieku w USA stosowano automatyczne centrale telefoniczne, które nawiązywały połączenia lub naliczały impulsy, wysyłając sygnały dźwiękowe po tej samej linii co głos rozmówców. Sygnały te można imitować, np. gwiżdżąc do słuchawki, i w ten sposób oszukiwać centrale. Oszustwa te zyskały nazwę phreakingu, a stały się popularne od 1971 roku, gdy John Draper nawiązał darmową rozmowę międzymiastową, gwiżdżąc do słuchawki na gwizdku zabawce, wyjętym z paczki płatków śniadaniowych. Draper, który od nazwy marki wspomnianych płatków przyjął pseudonim Captain Crunch, opracował instrukcję budowy urządzenia blue box. Tak jak gwizdek emitowało ono sygnał o częstotliwości 2600 Hz, wykorzystywany w komunikacji między automatycznymi centralami firmy telefonicznej AT&T. Instrukcję opublikował magazyn Esquire, a ujawnione w nim informacje spowodowały, że Captain Crunch trafił do więzienia.

Era włamań

Włamania do systemów komputerowych stały się powszechnym zjawiskiem, gdy rozpoczęła się masowa produkcja komputerów osobistych. Zapaleńcy zyskali narzędzie, umożliwiające penetrowanie systemów komputerowych uczelni, firm, instytucji państwowych bez wiedzy ich administratorów.

Pierwszego dużego włamania dokonało w 1981 roku sześciu nastolatków z amerykańskiego stanu Milwaukee, znanych jako grupa The 414 s. Hakerzy spenetrowali około 60 komputerów w Los Alamos Laboratories (tam budowano bombę atomową), nie czyniąc zresztą żadnych szkód. Ponieważ w tamtych czasach wiedza na temat zabezpieczeń przed elektronicznym włamaniem była znikoma, The 414 s mogli posługiwać się prostymi metodami, np. wpisywali na "chybił trafi ł" popularne hasła.

Dwa lata później The 414 s zostali nakryci przez administratora atakowanego systemu komputerowego. Administrator powiadomił o tym FBI, które zlokalizowało hakerów, namierzając połączenia telefoniczne nawiązywane podczas włamania przez modemy włamywaczy.

W odpowiedzi na rosnącą liczbę włamań do sieci komputerowych w 1986 roku amerykański Kongres wprowadził przepisy, które zakwalifikowały włamania komputerowe oraz elektroniczny wandalizm do czynów niezgodnych z prawem.

Robakiem w nich

Programy, dziś uznawane za wirusy internetowe, pierwszy raz zaatakowały światową sieć komputerową w 1987 roku. Dziewiątego grudnia wirus Christmas Treeworm sparaliżował m.in. komunikację poczty elektronicznej w systemach IBM. Program rysował na ekranie komputera choinkę, a w tle rozsyłał się pod wszystkie znalezione w komputerze adresy poczty elektronicznej.

Czasem entuzjasta komputerów stawał się hakerem wbrew swojej woli. Student Cornell University Robert T. Morris, Jr napisał samopowielającego się wirusa (rozprzestrzeniał się podobnie jak Christmas Treeworm), który włamywał się do sieci komputerowych, wykorzystując zestaw popularnych wśród użytkowników haseł. Morris wpuścił robaka do sieci ARPAnet (poprzednik internetu), chcąc sprawdzić jego działanie. A robak bez wiedzy twórcy rozprzestrzenił się i zainfekował około 6 tysięcy sieci komputerowych - uniwersyteckich i rządowych. Morrisa, który był synem eksperta ds. bezpieczeństwa komputerowego Narodowej Agencji Bezpieczeństwa USA, wyrzucono z uczelni, skazano na 10 tys. dolarów grzywny i trzy lata nadzoru sądowego.

Dla pieniędzy i sławy

Dość szybko cyberwłamywacze zauważyli, że dzięki włamaniom mogą się wzbogacić i że zamiast niszczyć pliki w systemach komputerowych, opłaca się niektóre wykradać, np. dane kart kredytowych, dokumenty wojskowe.

W 1989 roku z kont Pierwszego Banku Narodowego w Chicago znikło 70 mln dolarów. Cztery lata później rosyjski haker Vladimir Levin włamał się do systemu komputerowego Citybank i przelał na konta swoich wspólników w Finlandii, Izraelu i USA około 10 mln dolarów. Po zatrzymaniu grupy bank odzyskał tylko 400 tys. dolarów.

Instytucje finansowe były zmuszone podnieść poziom zabezpieczeń systemów bankowych. Hakerzy skoncentrowali się więc na wykradaniu danych kart kredytowych. W 1995 roku FBI zatrzymało Kevina Mitnicka i oskarżyło go o kradzież 20 tys. numerów kart. Mitnick spędził 4 lata w areszcie bez procesu. W 2000 roku rosyjski haker próbował wyłudzić od firmy CD Universe 100 tys. dolarów w zamian za nieujawnianie wykradzionych danych tysięcy kart kredytowych klientów firmy - szantaż się nie udał.

Dane kart kredytowych należą do głównych towarów na elektronicznym czarnym rynku. Na początku 2007 roku ujawniono jedno z największych w historii włamań, podczas którego z firmy TJX wykradziono dane kart 45 mln osób. Hakerzy za pomocą anteny dalekiego zasięgu podłączyli się do sklepowej sieci Wi-Fi, złamali szyfrowanie WEP i od połowy 2005 roku do grudnia 2006 kopiowali przesyłane przez sieć dane kart kredytowych. Firma podała, że w wyniku działań hakerów straciła 256 mln dolarów. Straty TJX związane z utratą prestiżu i konsekwencjami prawnymi szacuje się na 4,5 mld dolarów.

Wybrane rodzaje ataków hakerskich

NAJPROSTSZY ATAK HAKERSKI

Wykorzystuje to, że w połączeniach TCP/IP komputery komunikują się, wysyłając adres IP odbiorcy oraz unikatowy numer sekwencji. Komputer docelowy akceptuje tylko pakiety przychodzące ze zgodnym IP i numerem sekwencji. Haker najpierw odczytuje IP serwera, np. podsłuchując przesyłane pakiety, i stara się odgadnąć prawidłowy numer sekwencji. Gdy ma już oba składniki, może podszyć się pod użytkownika podłączonego do serwera.

AKTYWNE WĘSZENIE

Haker nie stara się odszukać adresu IP serwera. Opanowuje jeden z komputerów połączonych z serwerem, odłącza go od serwera, a w to miejsce włącza swój komputer - serwer widzi komputer hakera jako nieszkodliwego klienta.

DENIAL OF SERVICE

Polega na przeciążeniu serwera, np. przez wysyłanie ogromnej ilości danych, co skutkuje zablokowaniem serwera. Odmianą tego ataku, ale wykonywaną z wielu komputerów, jest DDoS.

BOMBARDOWANIE ADRESÓW E-MAIL

Zapchanie skrzynki pocztowej przez wysyłanie ogromnej liczby elektronicznych listów, czasem z dużymi załącznikami.

BOMBA LOGICZNA

Wirus aktywujący się w ustalonym przez twórcę momencie, np. danego dnia, gdy użytkownik komputera wykona określoną czynność lub na dysku twardym pojawią się określone pliki.

Elektroniczna wojna

Celem ataków są często wojskowe lub rządowe sieci komputerowe. W 1989 roku hakerzy z dawnego RFN wykradli z komputerów amerykańskiego rządu kod źródłowy systemu operacyjnego i sprzedali go radzieckiemu KGB. Był to jeden z pierwszych tak poważnych ataków. Siedem lat później odnotowano 250 tys. ataków hakerskich na ministerstwo obrony USA, z czego 65 proc. było skutecznych.

Obecnie na celownikach hakerów są koncerny, duże organizacje oraz światowe mocarstwa. W 2007 roku doszło do trzech spektakularnych hakerskich akcji. Najpierw zaatakowane zostały serwisy organizacji non-profit (m.in. scam.com, scamwarners.com), które zajmują się likwidacją adresów e-mail używanych przez hakerów do kradzieży danych kart kredytowych.

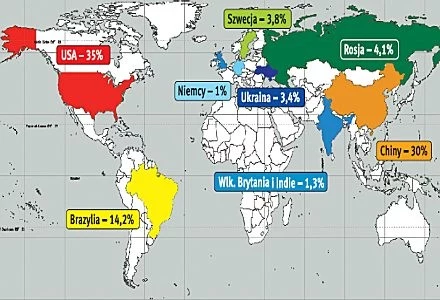

W maju rosyjscy hakerzy zaatakowali serwery estońskiego rządu oraz banków i stacji telewizyjnych. Część urzędów nie działała przez tydzień. Atak był zemstą za przeniesienie pomnika żołnierzy radzieckich w stolicy Estonii Tallinie. We wrześniu napastnicy z Chin włamali się do systemu poczty elektronicznej Pentagonu i wykradli tajne dokumenty. Niektóre oddziały instytucji nie mogły funkcjonować przez ponad tydzień.

Podobno część środków z budżetu Chin finansuje rozwój oddziałów hakerów, których działania są wymierzone w inne kraje. Jednym z niebezpiecznych narzędzi, które może się znajdować w rękach takich elektronicznych żołnierzy, jest wirus niszczący podzespoły zaatakowanego komputera. Robak oszukuje BIOS płyty głównej i z poziomu systemu operacyjnego zwiększa powyżej bezpiecznego poziomu napięcie zasilające oraz taktowanie zegara procesora centralnego i pamięci RAM. Prowadzi to do ich zniszczenia. W przypadku wybuchu wojny atak bronią konwencjonalną mógłby być poprzedzony atakiem wirusa mającego zniszczyć elektroniczną infrastrukturę wroga.

Najsłynniejsi hakerzy

Hakerów dzieli się na tych, których zdolności pozwalają wykrywać luki w systemach komputerowych i neutralizować niebezpieczeństwa - są to tzw. white hats, oraz na tych, którzy wyrządzają szkody - tzw. black hats. Oto najsłynniejsi black hats:

JONATHAN JAMES

Zainstalował tzw. tylne wejście do systemu jednego z departamentów amerykańskiego ministerstwa obrony, dzięki czemu mógł przeglądać pocztę jego pracowników oraz wykradać hasła. Z komputerów NASA wykradł oprogramowanie warte 1,7 mln dolarów. Ponieważ w chwili zatrzymania był nieletni, skazano go tylko na 6 miesięcy aresztu domowego.

KEVIN MITNICK

działalność rozpoczynał od oszukiwania kasowników biletów w autobusach i phreakingu, włamywał się do systemów różnych fi rm i wykradał poufne dokumenty oraz dane kart kredytowych; w areszcie i więzieniu przebywał 5 lat.

KEVIN POULSEN

Nazywany Hannibalem Lecterem komputerowych przestępstw; z dwojgiem innych hakerów oszukali system telefoniczny, dzięki czemu jako jedyni mogli dodzwonić się do radiowego konkursu, w którym "wygrali" dwa samochody marki Porsche, kilka wycieczek oraz gotówkę. Pulsen włamał się np. do bazy danych FBI, skąd wydobył informacje na temat tajnych operacji biura. Wykradał zawartość plików i e-maili z różnych źródeł. W 1994 skazano go na 51 miesięcy więzienia.