Dridex - stary pies uczy się nowych sztuczek

W ostatnich miesiącach wiele napisano i powiedziano o trojanie Dridex. Aktywność tego szkodnika rosła i spadała, pojawiały się też informacje o współpracy jego twórców z autorami wirusa Locky. Dridex jest doskonale znany jako trojan bankowy wykradający dane posługując się metodą Man-in-the-Browser - informują eksperci w firmy G Data.

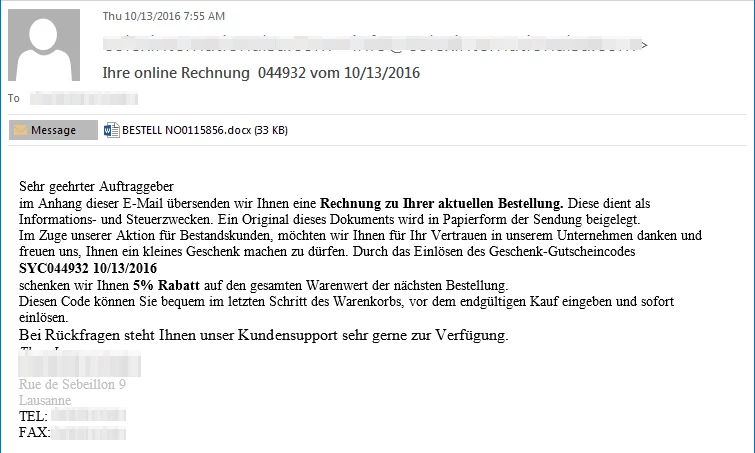

Choć cel, jaki przyświeca twórcom trojana - czyli uzyskanie pieniędzy i danych bankowych użytkowników cały czas pozostaje bez zmian, cyberprzestępcy sięgają po coraz bardziej wysublimowane sposoby. Niedawno otrzymaliśmy próbkę e-maila, który na pierwszy rzut oka kojarzy się z atakiem phishingowym. Z drugiej jednak strony był on na tyle poprawnie sformułowany, że mogliśmy mieć wątpliwości co do tego, czy jest fałszywy.

Wnikliwa analiza pozwoliła jednak ostatecznie stwierdzić, że to próbka kampanii spamerskiej wykorzystującej trojana Dridex. We wcześniejszych przypadkach malware był dostarczany jako e-mail z załącznikiem, najczęściej w formacie Word. W tej kampanii wykorzystywano hasło chroniące przed wykryciem i automatycznym przetwarzaniem próbki. Tym razem jest to zwykły plik DOC.

Pobieranie i generowanie ładunku payload

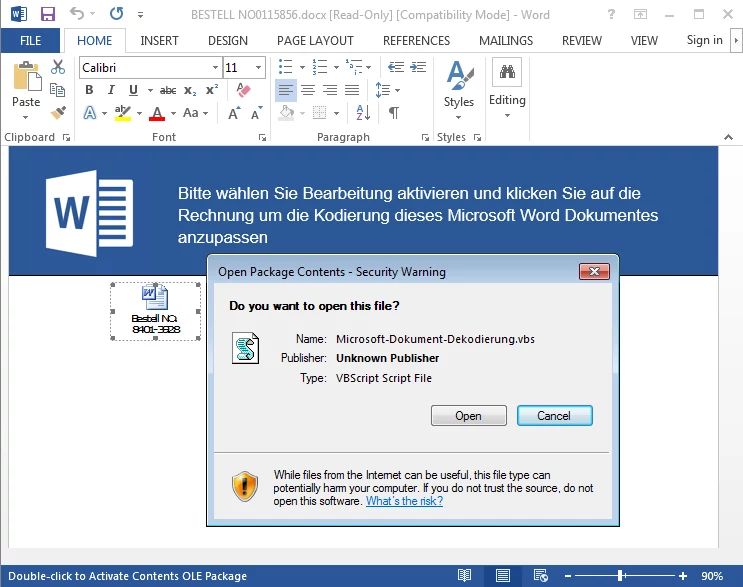

Jak podkreśla G Data, warto zwrócić uwagę na fakt, iż załączane dokumenty Word nie zawierają makropoleceń VBA. Zamiast tego posiadają złośliwy skrypt VBScript osadzony w dokumencie. Ta technika, aby zachęcić odbiorcę wiadomości do otworzenie fałszywego e-maila, wykorzystuje metody inżynierii społecznej.

Kiedy użytkownik wpadnie w pułapkę, otwiera plik VBS, a następnie malware rozpoczyna uruchamianie skryptu PowerShell. Skrypt VBS wykorzystuje polecenia PowerShell, instalując dodatkowy kod, który odpowiada za pobieranie i uruchamianie ładunku payload. Skrypty PowerShell stały się popularne wśród hakerów wraz z pojawieniem się malwaru Poweliks.

Payload trojana Dridex uruchamia program spoolsv.exe, włączając go w cały proces. Następnie łączy się z serwerem prosząc o dodatkowe dane i dalsze instrukcje. Uzyskane wskazówki pozwalają dowiedzieć się na jakich stronach bankowych należy się skoncentrować i w jaki sposób przechwytywać dane uwierzytelniające. Kolejny etap stanowi wstrzykiwanie złośliwego kodu do najpopularniejszych przeglądarek, a następnie oczekiwanie na ofiarę, która odwiedzi stronę odpowiedniego banku będącego na liście twórców Dridex.

Podsumowanie

W ostatnim czasie mnóstwo miejsca poświęca się atakom typu ransomware, tymczasem gdzieś w tle wciąż czają się inne zagrożenia - przypominają eksperci z G Data. Choć pojawiły się informacje, że członkowie grupy przestępczej Dridex zostali aresztowani, to jednak nie brakuje ich następców. Co ciekawe, w czasie kiedy aktywność wirusa Locky maleje, następuje powolny wzrost ataków realizowanych za pośrednictwem trojana Dridex z którym już zdążono się pożegnać. Okazuje się, że zbyt wcześnie.