SMS-owy robak atakuje urządzenia z systemem Android

Na początku listopada analitycy bezpieczeństwa firmy Doctor Web odkryli kolejny tego rodzaju program atakującego przez SMS-y. Po uruchomieniu niebezpieczny bot może wysyłać krótkie wiadomości, usuwać zainstalowane aplikacje i pliki, wykradać poufne informacje, atakować oraz wykonywać inne szkodliwe działania na zainfekowanym urządzeniu.

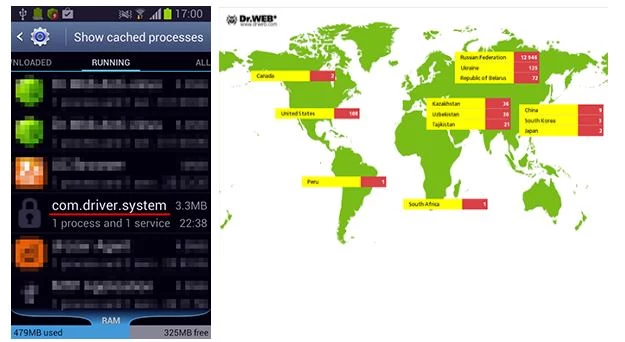

Zarejestrowany w bazie wirusów programu Dr.Web, Android.Wormle.1.origin wyposażony jest w różne funkcje. Po zainstalowaniu bot tworzy na ekranie głównym skrót i działa jako usługa systemowa com.driver.system.

Android.Wormle.1.origin łączy się z serwerem dowodzenia i kontroli (C&C) i czeka na dalsze wskazówki od hakerów. Warto zauważyć, że cyberprzestępcy mogą kontrolować bota bezpośrednio przez ich serwer C&C, jak również za pośrednictwem Google Cloud Messaging-usługi, która pozwala programistom komunikować się ze swoimi aplikacjami na docelowych urządzeniach poprzez aktywne konto Google.

Program ten ma bardzo rozbudowany zestaw funkcji. W szczególności, może wykonać następujące zadania:

- Wysyłać wiadomości SMS z określonym tekstem do jednego lub kilku numerów wyszczególnionych w poleceniu;

- Wysyłać wiadomości SMS z określonym tekstem do wszystkich numerów w książce adresowej;

- Dodać określony numer telefonu do czarnej listy po to, aby blokować przychodzące wiadomości SMS i połączenia z tego numeru;

- Wysyłać zapytanie o kod USSD - (numer USSD jest na czarnej liście po to, aby upewnić się, że użytkownik nie będzie otrzymywał wiadomości zwrotnych);

- Przekazywać informacje o wszystkich otrzymywanych wiadomościach SMS i połączeniach wychodzących do serwera C&C;

- Uruchamiać dyktafon lub zatrzymywać nagrywanie w jego trakcie;

- Pozyskać informacje o kontach powiązanych z zainfekowanym urządzeniem;

- Pozyskać informacje o wszystkich zainstalowanych aplikacjach;

- Zdobyć informacje o kontaktach;

- Gromadzić informacje o operatorze komórkowym;

- Określić wersję systemu operacyjnego;

- Ustalić kraj, w którym zarejestrowana została karta SIM;

- Określić numer abonenta;

- Usunąć określone aplikacje (aby tego dokonać bot wyświetla specjalne okno dialogowe, które zmusza użytkownika do usunięcia programu);

- Zbierać informacje o plikach i katalogach znajdujących się na karcie SD;

- Ładować archiwum zip zawierające określony w instrukcji plik lub folder do serwera C&C;

- Usuwać dany plik lub katalog;

- Usuwać wszystkie wiadomości SMS zapisywane na urządzeniu;

- Przeprowadzić atak DDoS na określonej stronie internetowej;

- Nawiązać połączenie z serwerem C&C zgodnie ze specjalnymi parametrami;

- Zmienić adres serwera sterującego;

- Wyczyścić czarną listę.

Cyberprzestępcy mogą zatem za pomocą programu Android.Wormle.1.origin wykonywać różnego rodzaju zadania począwszy od wysyłania płatnych wiadomości SMS i kradzieży poufnych danych do przeprowadzania ataków DDoS na różnych stronach internetowych. Ponadto, wirus może pozyskiwać informacje o koncie bankowym, co rozszerza zakres szkodliwego działania programu na jeszcze większą skalę.

Android.Wormle.1.origin działa jak robak SMS i rozprzestrzenia się na urządzeniach z systemem Android za pośrednictwem SMS-ów zawierających link do pobrania. Takie komunikaty mogą wyglądać następująco:

"Kocham Cię http://[]app.ru/*numer*", gdzie "numer" to numer odbiorcy.

Tak wyglądające wiadomości są wysyłane do wszystkich adresatów w książce telefonicznej, przez co Android.Wormle.1.origin może zainfekować bardzo dużą ilość urządzeń w krótkim czasie, a tym samym poszerzyć znacznie sam botnet. Statystyki zebrane przez Doctor Web wskazują, że jak dotąd złośliwym oprogramowaniem zostało zainfekowanych ponad 14,000 tysięcy urządzeń, należących do użytkowników mieszkających w ponad 20 krajach. Większość z nich - 12, 946 tysięcy (91,49%) - znajduje się w Rosji, a następnie na Ukrainie (0,88%), w USA (0,76%), na Białorusi (0,51%), w Kazachstanie (0,25%), Uzbekistanie (0,21%) i Tadżykistanie (0,15 %), co obrazuje również poniższa mapa