Ponad 300 tys. zainfekowanych urządzeń. Sprawdźcie swoje smartfony z Androidem

Specjaliści ds. cyberbezpieczeństwa zidentyfikowali kolejne cztery kampanie wymierzone w użytkowników urządzeń z Androidem, tym razem infekujące trojanami aplikacje chowają się pod przykrywką skanerów QR i innych przydatnych narzędzi.

Zajmujący się cyberbezpieczeństwem badacze z ThreatFabric podzielili się szczegółami odkrytych ostatnio ataków, których celem była kradzież haseł bankowych użytkowników Androida za pomocą trojanów poukrywanych w czytnikach kodów QR, plików PDF, monitorach fitnessowych, aplikacjach do zarządzania kryptowalutami i innych. Niestety okazuje się, że te zagrażają ogromnej grupie użytkowników, bo udało im się ominąć zabezpieczenia Sklepu Play i w sumie zostały pobrane ponad 300 tysięcy razy.

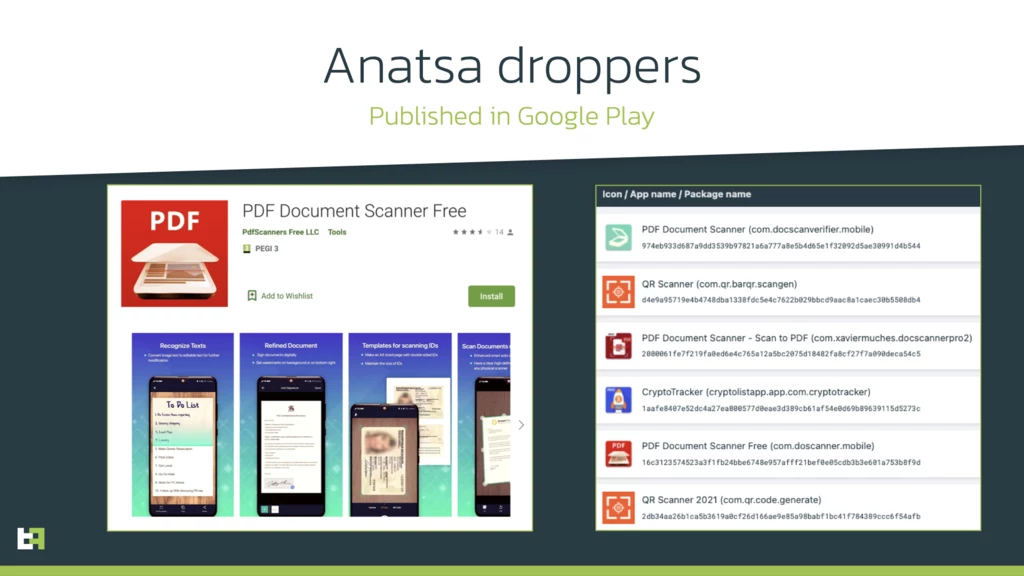

To zresztą bardzo częste ostatnio zjawisko, bo szkodliwe aplikacje przestały być bezużyteczne i często pozują na przydatne narzędzia, usypiając czujność Google, a także samych użytkowników. Najczęściej instalowaną z czterech wykrytych rodzin malware jest Anatsa, która została zainstalowana ponad 200 tysięcy razy - naukowcy opisują ją jako zaawansowany bankowy trojan, który kradnie nazwy i hasła użytkowników, a także pozwala atakującemu na wgląd we wszystkie treści wyświetlane na ekranie urządzenia.

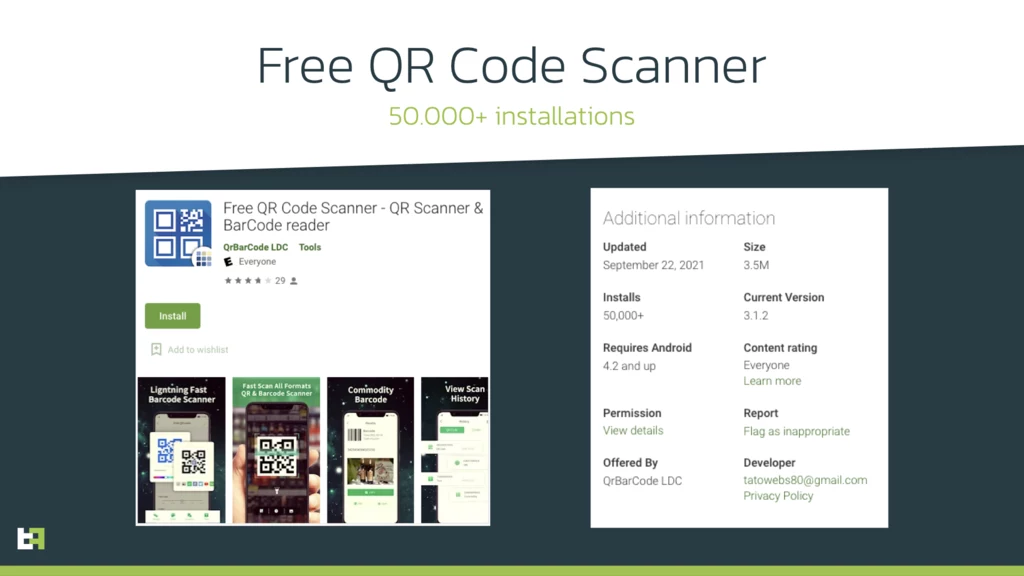

Anatsa jest podobno aktywna od stycznia, ale w czerwcu zaobserwowano jej wzmożoną działalność za sprawą 6 różnych aplikacji zaprojektowanych do zainfekowania urządzeń z Androidem. Jedną z nich jest czytnik kodów QR, który został zainstalowany na 50 tysiącach urządzeń i może się pochwalić ogromną liczbą pozytywnych komentarzy, co zachęca innych do pobierania.

Drugą rodziną są trojany bankowe Alien, aktywne od ponad roku, które są tym bardziej niebezpieczne, że potrafią pozyskać dane logowania nawet w przypadku autoryzacji dwuetapowej, uchodzącej za najskuteczniejszą formę ochrony. Aplikacje z tej rodziny odpowiadają za 95 tysięcy instalacji, a jedną z najpopularniejszych jest apka treningowa, która ma nawet wsparcie strony internetowej, podnoszącej jej wiarygodność.

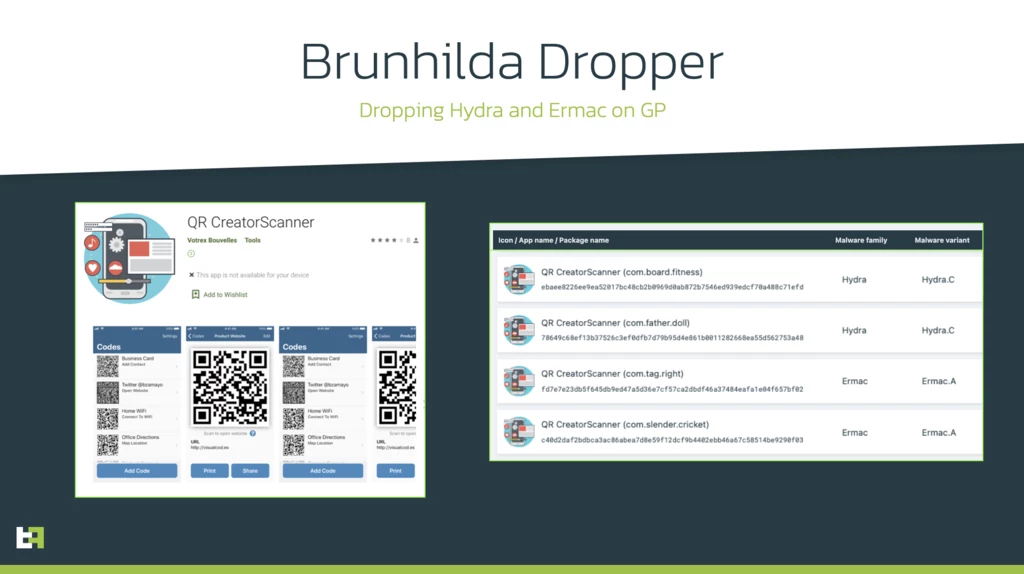

Podobnie jak w przypadku Anasta, Alien również nie infekuje urządzenia po pobraniu oprogramowania, a dopiero po jego aktualizacji, motywowanej na różne sposoby, m.in. nowymi planami treningowymi. Dwie pozostały rodziny to Hydra i Ermac, które w sumie mają na koncie ok. 15 tysięcy instalacji, a ich cel jest dokładnie taki sam - wykraść dane logowania do aplikacji bankowych (ich działalność odnotowano m.in. w naszym kraju, więc powinniśmy zachować szczególną ostrożność).

ThreatFabric zgłosiło wszystkie podejrzane aplikacje do Google i rzecznik prasowy koncernu zapewnia, że zostały one usunięte ze sklepu, ale należy pamiętać, że działają już na urządzeniach wielu osób i w takim wypadku należy je samodzielnie odinstalować. Branżowi specjaliści ostrzegają jednak, że to dopiero początek i na skutek przechodzenia cyberprzestępców na urządzenia mobilne, takich ataków będziemy doświadczać coraz częściej.