27 mln osób dostało żądania okupu - nagie zdjęcia i filmy w tle

Ponad 27 mln osób otrzymało w ostatnich miesiącach e-mail z żądaniem wpłaty okupu. To efekt złośliwego wirusa (typu botnet), wykorzystującego skrzynki zwykłych ludzi do nieświadomego wysyłania co godzinę 30 000 tzw. "sekstoracji" - wiadomości e-mail z żądaniem zapłaty, grożącą w przeciwnym razie ujawnieniem treści seksualnych przechwytywanych np. za pomocą kamery internetowej.

W ramach pięciomiesięcznego projektu badawczego specjaliści firmy Check Point odkryli bardzo dużą kampanię z wykorzystaniem tradycyjnego złośliwego oprogramowania. Za kampanię sekstoracyjną odpowiada malware Phorpiex. Aktywny przez około dekadę Phorpiex zaraził około 450 000 hostów, a liczba ta wciąż rośnie.

W przeszłości Phorpiex zarabiał w imieniu hakerów głównie poprzez dystrybucję różnych innych rodzin szkodliwego oprogramowania i używał swoich hostów do wydobywania kryptowaluty. Ostatnio hakerzy wpadli na pomysł wykorzystania Phorpiex i opracowali nową formę generowania przychodów, czyli bota spamowego, używanego do prowadzenia kampanii sekstoracji na największą skalę jaką kiedykolwiek zaobserwowano.

Jak to działa?

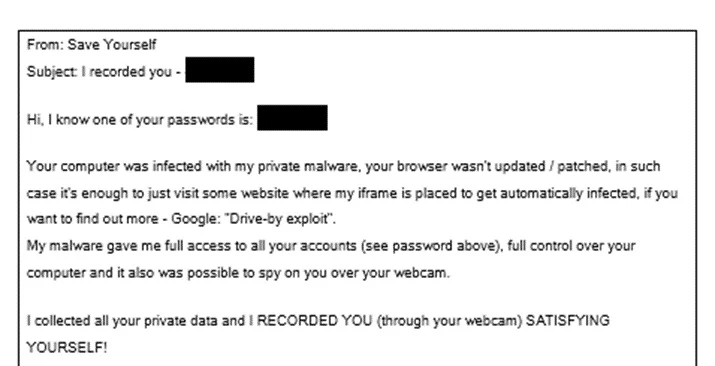

Phorpiex używa bota spamowego, który pobiera bazę adresów e-mail z serwera C&C. Następnie następuje losowe wybranych adresów e-mail z pobranej bazy danych, a wiadomość składana jest z kilku zakodowanych ciągów. Spam-bot może generować astronomicznie dużą liczbę e-maili sekstoracyjnych: spam spam tworzy łącznie 15 000 wątków, aby wysłać wiadomości spamowe z jednej bazy danych. Każdy wątek pobiera losową linię z pobranego pliku. Następny plik bazy danych jest pobierany po zakończeniu wszystkich wątków spamu.

Jeśli weźmiemy pod uwagę opóźnienia, możemy oszacować, że bot może wysłać około 30 000 wiadomości e-mail w ciągu godziny, a każda kampania może obejmować do 27 milionów potencjalnych ofiar. Phorpiex korzysta z baz danych z wyciekającymi hasłami w połączeniu z adresami e-mail. Hasło ofiary jest zwykle dołączane do wiadomości e-mail, aby była bardziej przekonująca. E-maile w tym ataku rozpoczynają się od właśnie od podania hasła, co szokuje i dezorientuje ofiarę.

Aby wysyłać wiadomości e-mail, Phorpiex wykorzystuje prostą implementację protokołu SMTP. Adres serwera SMTP pochodzi od nazwy domeny adresu e-mail. Po ustanowieniu połączenia z serwerem SMTP i otrzymaniu zaproszenia, spam-bot wysyła wiadomość z własnym zewnętrznym adresem IP.

Check Point odnotował transfery ponad 11 BTC (430 tys. złotych) do portfeli hakerów, ciągu pięciu miesięcy obserwacji i badań. Rzeczywista liczba zebranych przychodów jest prawdopodobnie bardziej znacząca, ponieważ w poprzednich latach nie monitorowaliśmy tej kampanii. Jak podaje FBI w ubiegłym roku, podobnymi metodami wyłudzono w USA ponad 80 mln dolarów.