Za kulisami ataków ransomware

Od czasu ataku WannaCry, ransomware jest nieprzerwanie na pierwszych stronach gazet. Ten rodzaj złośliwego oprogramowania nie jest nowością, a przez praktyków ochrony antywirusowej jest doskonale znany. Mimo to, w dalszym ciągu często stanowi problem dla wielu firm i walka z nim stanowi dużą cześć pracy ekspertów ds. bezpieczeństwa. Jak więc wyglądają ataki ransomware od środka i jak się przed nimi chronić?

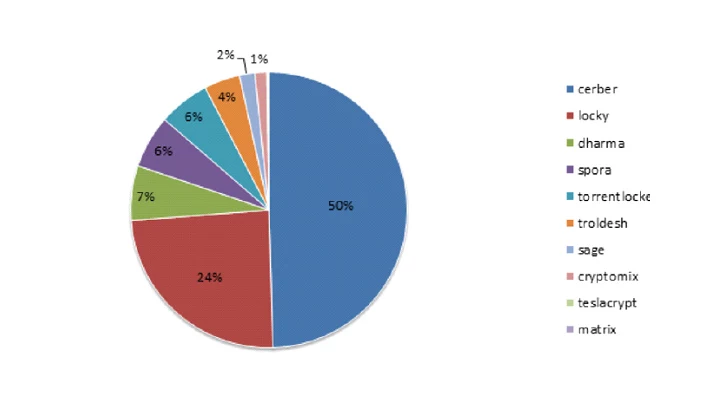

SophosLabs, jednostka badawcza firmy Sophos, przeanalizował działanie najbardziej rozprzestrzeniających się rodzin ransomware i ataków przez nie spowodowanych w okresie od października 2016 do kwietnia 2017. Poniższy wykres przygotowany w oparciu o to badanie, nie obejmuje WannaCry, ponieważ atak ten odbył się już po zakończeniu analizy. Pozwala on jednak zwizualizować tendencje hakerów i wyciągnąć wnioski na przyszłość. Dane zostały zebrane przy użyciu wyszukiwarek zainstalowanych na komputerach klientów.

Z przeprowadzonego przez Sophos Labs badania wynika, że najbardziej aktywnymi i najskuteczniejszymi rodzinami ransomware były Cerber i Locky. W okresie branym pod uwagę w badaniu, Cerber był odpowiedzialny za połowę ataków ransomware, Locky natomiast za ponad jedną czwartą. W badanym okresie, Cerber przeszedł wiele mutacji mających na celu obejście zabezpieczeń antywirusowych i sandboxów. Jedna z jego najefektywniejszych wersji rozprzestrzeniała się za pomocą e-maili, które udawały wiadomości zawiadamiające o przesyłce kurierskiej.

Ransomware Locky wykorzystywał nieco inną taktykę rozprzestrzeniania się, a jego najbardziej charakterystyczną cechą było zmienianie nazw plików w zainfekowanych komputerach i zmiana ich rozszerzenia na .locky.

Kraje, które są najbardziej narażone na ataki ransomware to Wielka Brytania, Belgia, Holandia i Stany Zjednoczone. Wśród 10 najbardziej zagrożonych państw znajdują się również: Włochy, Francja, Niemcy, Australia i Kanada. W Polsce, podobnie jak w Szwajcarii, Danii, Finlandii, Czechach czy na Węgrzech, współczynnik zagrożenia jest relatywnie niski i wynosi zaledwie 1 proc. Największy w ostatnich latach wzrost liczby ataków ransomware zanotowano na początku marca bieżącego roku. Niedługo później aktywność hakerów spadła, by znów wzrosnąć w okolicach 5. kwietnia.

SophosLabs zbadał również metody infekowania komputerów przez ransomware i ich ewolucję w okresie kwiecień 2016 – kwiecień 2017. Wykryto, że złośliwe oprogramowanie tego typu wykorzystuje różne luki w zabezpieczeniach i chętnie wykorzystuje m.in. spam e-mail, malvertisement sieciowy (reklamy zainfekowane ransomware) i zainfekowane pliki do pobrania. Najbardziej rozpowszechnioną metodą rozprzestrzeniania były w tym czasie załączniki e-mail, w szczególności pliki PDF i dokumenty pakietu Office. Większość ataków hakerskich przy użyciu plików o rozszerzeniu innym niż .exe powiązana była w jakiś sposób z ransomware. W grudniu 2016 zaobserwowano jednak duży spadek ilości złośliwego spamu.

Wnioski na przyszłość

Zabezpieczenie przed ransomware nie polega tylko na implementowaniu najnowszych rozwiązań ochrony sieciowej. Dobre praktyki w zakresie bezpieczeństwa IT, w tym regularne szkolenia dla pracowników, są istotnymi elementami każdej konfiguracji zabezpieczeń. Każda organizacja powinna upewnić się, że postępuje zgodnie z 9 kluczowymi zasadami:

1. Należy regularnie tworzyć kopie zapasowe danych i przechowywać ją poza siecią. Istnieją dziesiątki innych niż ransomware sposobów, które mogą spowodować zniknięcie plików m.in. pożar, powódź, kradzież, upuszczony laptop lub nawet przypadkowe usunięcie. Kopia zapasowa powinna być zaszyfrowana tak, aby uniemożliwić dostanie się plików w niepowołane ręce.

2. Domyślnym ustawieniem systemu Windows jest wyłączenie rozszerzenia plików. Włączenie rozszerzeń znacznie ułatwia wykrywanie podejrzanych typów plików takich jak np. JavaScript, które nie byłyby zwykle wysyłane między członkami organizacji.

3. W przypadku konieczności otwarcia pliku JavaScript należy zrobić to rozważnie. Otwarcie JavaScript w Notatniku blokuje go przed uruchomieniem złośliwego skryptu i pozwala zbadać zawartości pliku.

4. Nie włączaj makr w załącznikach dokumentów otrzymanych za pośrednictwem poczty elektronicznej. Firma Microsoft świadomie wyłączyła domyślne autouzupełnianie makr kilka lat temu jako środek bezpieczeństwa. Wiele infekcji polega na przekonaniu użytkownika do włączania makr z powrotem, nie należy więc tego robić.

5. Należy zachować ostrożność przed nieznanymi załącznikami. Żaden użytkownik nie powinien otwierać dokumentu, dopóki nie jest pewny jego zawartości. Większość plików zawierających ransomware nie może zostać uruchomiona, póki nie zrobi tego sam użytkownik komputera.

6. Nie należy przyznawać sobie większych uprawnień logowania niż to konieczne i nie należy pozostawać zalogowanym jako administrator dłużej niż to konieczne. Należy unikać przeglądania, otwierania dokumentów lub wykonywania innych regularnych czynności podczas pracy jako administrator.

7. Należy regularnie instalować łatki lub aktualizacje programów. Złośliwe oprogramowanie, które wykorzystuje inną metodę rozprzestrzeniania niż infekcję za pośrednictwem dokumentów, często polega na błędach w popularnych programach, w tym pakietu Microsoft Office, przeglądarkach, Flash i innych.