Pierwszy rootkit na 64-bitowe systemy

Rozpoczęła się epoka rootkitów atakujących 64-bitowe systemy operacyjne. Tak przynajmniej uważa Marco Giuliani, ekspert ds. bezpieczeństwa z firmy Prevx. Badacze odkryli właśnie rootkita, który omija zabezpieczenia 64-bitowego Windows i jest w stanie zainfekować system.

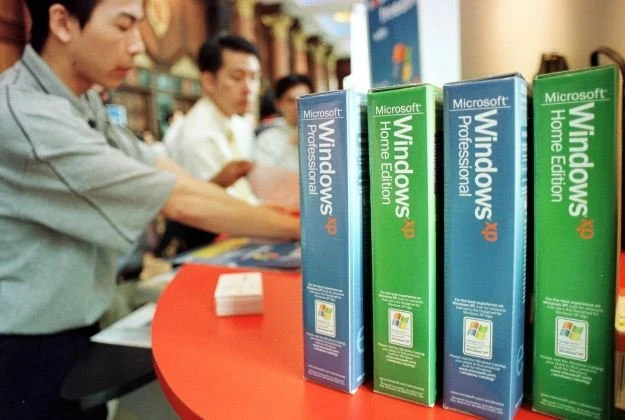

Rootkit zwany Alureon, TDL czy Tidserv to ten sam szkodliwy kod, który wywoływał w lutym "niebieski ekran śmierci" na zainfekowanych komputerach z systemem Windows XP, w którym zainstalowano właśnie poprawki. Wtedy, najprawdopodobniej wskutek błędów twórców rootkita, wcześniej zainfekowane komputery po instalacji poprawek doświadczały awarii. Microsoft wycofał poprawki i wydał je później wraz z mechanizmem, który blokował ich instalację w przypadku wykrycia infekcji na komputerze użytkownika.

Przestępcy zmodyfikowali jednak kod rootkita i, jak informują Prevx oraz Symantec, znów aktywnie go wykorzystują. Infekcja rozprzestrzenia się zarówno za pomocą witryn pornograficznych jak i specjalnych narzędzi - ostrzega Giuliani.

Szkodliwy kod jest bardzo zaawansowany. Omija dwie antyrootkitowe technologie w Windows - Kernel Mode Code Signing oraz Kernel Patch Protection. Rootkit dokonuje tego, jak informuje Giuliani, poprzez nadpisanie głównego sektora rozruchowego dysku twardego, co pozwala na przejęcie uruchamiania procesu uruchamiania dysku podczas startu komputera i załadowanie własnych sterowników. Rootkity przechwytujące MBR są praktycznie niewidoczne dla systemu operacyjnego i programów antywirusowych.

Główne komponenty Tidserva są przechowywane w formie zaszyfrowanej w nieużywanych fragmentach na końcu przestrzeni twardego dysku. To czyni je trudniejszym do wykrycia i usunięcia - mówią specjaliści z Symanteka.

Eksperci wciąż badają rootkit i zapowiadają ujawnienie kolejnych informacji na jego temat.

Mariusz Błoński