Windows: wiem, co tam namieszałeś!

Microsoft zaprezentował bezpłatne narzędzie Attack Surface Analyzer, które ma wykrywać zmiany w systemie Windows zachodzące po instalacji oprogramowania.

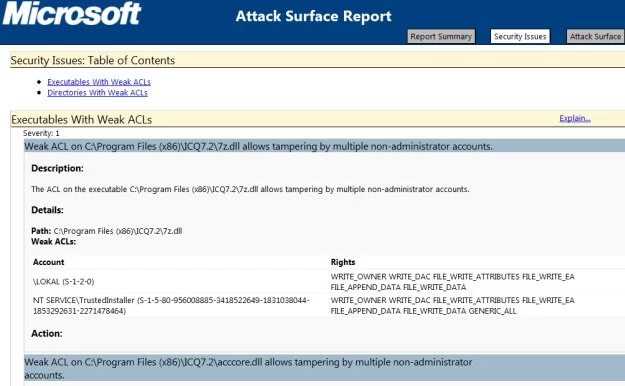

Według Microsoftu, analizator pokazuje pojawiające się nowe pliki, klucze Rejestru oraz kontrolki ActiveX i wskazuje na otwarte porty sieciowe. Poza tym ocenia uprawnienia dostępu dla pojawiających się nowych plików.

W ten sposób programiści będą mogli ustalać, w jakim stopniu dany program działający na komputerze z systemem Windows pozwala na ewentualne ataki. Jednak zasadniczo za pomocą tej aplikacji także administratorzy i użytkownicy końcowi sprawdzą, czy instalacja danego programu nie wpływa negatywnie na bezpieczeństwo. Attack Surface Analyzer nie wyszukuje konkretnych luk w zainstalowanym oprogramowaniu. Narzędzie w wersji beta można już pobrać.

Aby można było utworzyć raport, konieczne jest przeprowadzenie za pomocą analizera skanu przed instalacją i po instalacji programu, który ma zostać zbadany. W krótkim teście redakcji heise Security z komunikatorem ICQ pod Windows 7 Attack Surface Analyzer uskarżał się na zbyt szerokie uprawnienia dostępu do wielu plików instalacyjnych. W ten sposób także zwyczajni użytkownicy komputera (niebędący administratorami) mają możliwość zmieniania zawartości tych plików. Można więc sobie wyobrazić sytuację, w której napastnik z ograniczonymi uprawnieniami podsuwa innym użytkownikom danego komputera szkodliwy kod.

Prezentacja narzędzia odbyła się w tym samym czasie co konferencja specjalistów od bezpieczeństwa Black Hat. Tam Microsoft przedstawił także zaktualizowane wydanie 1.2 narzędzia BinScope Binary Analyzer, które współpracuje z Visual Studio 2010. BinScope Binary Analyzer sprawdza kod binarny pod kątem tego, czy wszystkie zalecane i konieczne flagi zabezpieczeń (GS, SafeSEH i inne), mechanizmy ochronne i kontrolne (np. /DYNAMICBASE dla ALSR) w oprogramowaniu są obecne albo zostały włączone.