Kolejny atak na klientów PKO BP

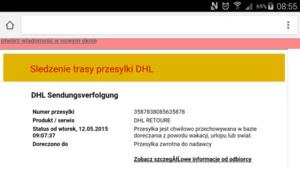

Firma Eset ostrzega przed kolejną falą wiadomości phishingowych, których celem są klienci PKO BP. Pułapka ma za zadanie przechwycenie danych potrzebnych do logowania w serwisie iPKO oraz jednorazowych kodów umożliwiających zrealizowanie dowolnego przelewu z konta ofiary.

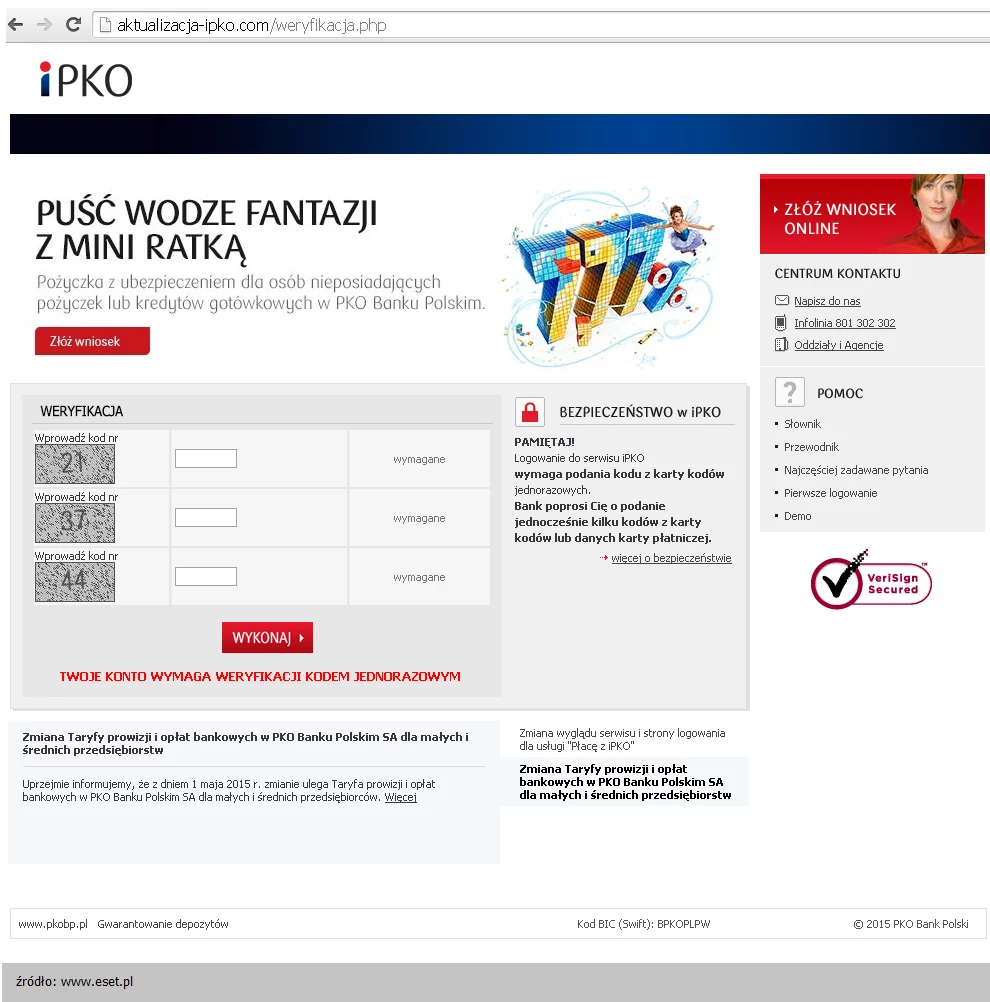

Pierwsze wiadomości phishingowe laboratorium antywirusowe Eset przechwyciło wczoraj wieczorem. Pułapka tym razem przygotowana została z dużą dbałością o warstwę graficzną i tekstową. Pierwszym sygnałem, który może wzbudzić podejrzenia internauty, jest inny adres WWW, który wyświetla się po najechaniu kursorem na link przesłany w fałszywej wiadomości mailowej. Strona phishingowa nie szyfruje również połączenia (w przeglądarce nie wyświetla się ikona kłódki oznaczająca bezpieczne połączenie). Treść przejętej wiadomości phishingowej sugeruje odbiorcy, że jego dostęp do konta został zablokowany i aby odzyskać do niego dostęp, musi zalogować się na stronie, do której prowadzi link. Kliknięcie w odnośnik umieszczony w mailu przekierowuje internautę do spreparowanego serwisu, która przypomina ten prawdziwy iPKO. Po podaniu przez ofiarę wszystkich danych potrzebnych do logowania oraz kilku jednorazowych kodów (potrzebnych do wykonania transakcji), strona automatycznie przekierowuje internautę do prawdziwej witryny iPKO, a dokładnie do ekranu logowania się do rachunku bankowego. Internauta, który przez nieuwagę zaloguje się na fałszywej stronie i postąpi zgodnie z instrukcjami cyberprzestępców, tj. poda kody jednorazowe, powinien błyskawicznie skontaktować się z bankiem. Niewykluczone bowiem, że cyberprzestępcy bardzo szybko zrobią użytek z informacji pozyskanych w opisany powyżej sposób.

- Zawsze przed zalogowaniem do naszego konta w banku należy zweryfikować adres widniejący w przeglądarce – czy to na pewno adres naszego banku. Poza tym należy sprawdzić, czy przeglądarka nawiązała bezpieczne szyfrowane połączenie z serwisem banku, zanim podamy jakiekolwiek nasze dane – mówi Kamil Sadkowski, analityk zagrożeń z firmy Eset. Aby zabezpieczyć się przed podobnymi atakami, nie należy klikać w linki ani załączniki, które wzbudzają nasze wątpliwości. Warto przypomnieć, że banki oraz inne zaufane instytucje nigdy nie wysyłają do swoich klientów próśb o logowanie się w swoim serwisie WWW.

----

Poniżej prezentujemy oficjalny komunikat, jaki otrzymaliśmy od PKO BP."Tego rodzaju fałszywe strony są zawsze na wniosek Banku blokowane. Reagujemy natychmiast na każdy sygnał o wysyłce fałszywych maili i każdy przypadek jest przez nas zgłaszany do organów ścigania oraz do międzynarodowych zespołów CERT, które zajmują się zwalczaniem przypadków naruszeń bezpieczeństwa komputerowego, jak również przeciwdziałaniem tego typu oszustwom w przyszłości.

Bank nigdy nie prosi o podawanie jakichkolwiek danych drogą e-mailową lub SMS-ową. Za to na wszystkie możliwe sposoby zachęcamy do zachowanie ostrożności i ograniczonego zaufania w stosunku do e-maili lub SMS-ów, w których znajduje się prośba o podanie poufnych danych lub skorzystanie z linku. Ostrzegamy, że są to fałszywe wiadomości mające na celu nie tylko wyłudzenie od odbiorcy danych osobowych lub danych karty, ale także zainstalowanie na jego komputerze lub w telefonie potencjalnie szkodliwych programów podglądających i śledzących jego działania.

Ważne, aby pod żadnym pozorem nie odpowiadać na podejrzane wiadomości, nie korzystać z podanego linku i nie udostępniać danych osobowych, loginu i haseł do konta, kodów jednorazowych, danych dotyczących karty płatniczej - PIN-u, kodu CVV, osobowych, ani żadnych innych poufnych informacji. Nie powinno się ich udostępniać osobom trzecim - nawet bliskim.

Logując się do serwisu transakcyjnego, należy zawsze upewnić się, czy połączenie jest szyfrowane, sprawdzając, czy adres strony w oknie przeglądarki rozpoczyna się od https:// oraz czy na pasku u dołu lub u góry ekranu (w zależności od wykorzystywanej przeglądarki) pojawia się ikona z zamkniętą kłódką - jej obecność potwierdza, że strona jest zabezpieczona certyfikatem bezpieczeństwa, a połączenie jest szyfrowane. Po kliknięciu na kłódkę należy sprawdzić poprawność oraz aktualność certyfikatu. Należy zwrócić uwagę, że tylko połączenie poprawnego adresu oraz poprawnej treści certyfikatu może gwarantować, że strona jest legalna i nie jesteśmy celem ataku phishingowego.

Poprawne adresy Bankowości Elektronicznej PKO Banku Polskiego to np.: https://www.ipko.pl/, https://www.ipkobiznes.pl/kbi, https://inteligo.pl/secure.

1. Bank nigdy nie prosi o podanie: kodu jednorazowego z narzędzia autoryzacyjnego podczas logowania ani o podanie więcej niż jednego kodu z danego narzędzia przy wykonywaniu jednej transakcji.

2. Jeżeli cokolwiek w wyglądzie strony internetowej banku wzbudzi zaniepokojenie klienta, przed zalogowaniem do serwisu transakcyjnego powinien on skontaktować się z konsultantem Contact Center.

3. Aby uniknąć zainfekowania komputera niebezpiecznymi wirusami, należy korzystać z legalnego oprogramowania i regularnie je aktualizować. Trzeba też dbać o bezpieczeństwo własnego komputera poprzez stosowanie aktualizowanych na bieżąco programów antywirusowych oraz firewalla. Jeżeli tylko jest to możliwe, podczas korzystania z bankowości internetowej należy używać własnego komputera.

Jeżeli już otworzyliśmy link z otrzymanej wiadomości i podaliśmy jakiekolwiek dane na stronie internetowej przypominającej serwis iPKO/Inteligo, powinniśmy niezwłocznie skontaktować się z konsultantem pod jednym z numerów: 801 307 307, 800 121 121 (numer dla dzwoniących w kraju) lub +48 81 535 60 60, +48 81 535 67 89 (numer dla dzwoniących w kraju, z zagranicy i z telefonów komórkowych). Reklamacje są w takich przypadkach rozpatrywane indywidualnie".