Atak pod pozorem ochrony

Chociaż fałszywe programy antywirusowe nie są nowym zjawiskiem w internecie, użytkownicy globalnej sieci nadal wpadają w sidła cyberprzestępców. Poniżej materiał mający pomóc wszystkim internautom.

W dzisiejszych czasach bardzo łatwo trafić na nieoryginalny produkt. Podrobić da się praktycznie wszystko. Czasami jest to produkt niskiej jakości, posiadający nazwę i logo znanej marki, a czasami produkt podobny do pierwowzoru, jednak różniący się w nieznaczny sposób. Niestety, problem ten nie dotyczy tylko kosmetyków, ubrań czy sprzętu elektronicznego, ale także oprogramowania bezpieczeństwa. Fałszywe programy antywirusowe, bo o nich mowa w tym artykule, stanowią realne zagrożenie dla użytkowników. W ostatnich miesiącach notuje się wzrost popularności tego szkodliwego oprogramowania, które udając pożyteczne aplikacje i pokazując fałszywe wyniki skanowania komputera w poszukiwaniu infekcji, zachęca do kupna pełnej wersji.

Cyberprzestępca wynosi z tej metody ataku aż dwie korzyści. Po pierwsze pieniądze. Za pozorną ochronę często trzeba zapłacić kwotę wyższą, niż wartość prawdziwego programu antywirusowego. Drugim aspektem zachęcającym cyberprzestępców do stosowania tego typu praktyk jest fakt, że instalując się na komputerze ofiary, program może także pobierać dodatkowe szkodniki, takie jak trojany czy keyloggery wykradające hasła, loginy, dane osobowe i inne newralgiczne informacje. Zatem nie tylko nie usuwamy zagrożeń (których w systemie prawdopodobnie nie było), ale stajemy się celem ataku szkodników. Nie bez powodu ten typ aplikacji zyskał miano scareware (scare - straszyć), strach jest bowiem jedną z silniejszych form oddziaływania na człowieka.

Znany może więcej

Bardzo ważną rzeczą dla osób tworzących fałszywe oprogramowanie antywirusowe jest rozpoznawalność, a więc działanie będące całkowitym przeciwieństwem większości szkodliwych programów, które starają się pozostać w ukryciu tak długo jak to tylko możliwe.

Najbardziej popularni producenci programów zabezpieczających już teraz spotykają się z sytuacją, że scareware przypomina ich produkty nie tylko z nazwy, ale także poprzez szatę graficzną. Podobne kolory, identyczne rozmieszczenie ikon - nawet doświadczona osoba mogłaby mieć problem z rozróżnieniem, który program jest prawdziwy. "Producenci podróbek bardzo się starają, aby ich nielegalne produkty przypominały do złudzenia produkty oryginalne. W tym celu nie tylko umieszczają na nich logo i nazwę oryginalnego producenta, ale także naśladują inne elementy wzornictwa (kroje, kolorystykę itd.). Ma to między innymi na celu wprowadzenie w błąd ewentualnych nabywców podróbek, tak by byli oni przekonani, że kupują produkt oryginalny" - można przeczytać w raporcie "Podróbki i produkty podobne - świadomość społeczna" przygotowanym przez Instytut Badań nad Gospodarką Rynkową na podstawie badań Centrum Badania Opinii Społeczne.

Najtrudniejszy pierwszy krok...

1. Zachęcić użytkownika do odwiedzenia spreparowanej witryny

Wszystko zaczyna się od wizyty na odpowiednio przygotowanej stronie internetowej. Jest ona stworzona w taki sposób, by wzbudzić zaufanie. Należy jednak jakoś przekonać użytkownika do wejścia na witrynę. W tym celu przestępcy wykorzystują ranking popularności stron w Google oraz tematy, które w danym momencie są chętnie czytane. Na przykład, chcąc znaleźć informacje na temat jakiegoś skandalu, po wpisaniu odpowiedniej frazy w wyszukiwarce Google, już na pierwszej stronie można trafić na witrynę, która tylko z opisu wydaje się traktować o interesującej nas tematyce.

Celem przestępcy jest przestraszenie użytkownika oraz wmówienie mu, że jego system operacyjny to siedlisko wirusów

Informuje on, że komputer zagrożony jest atakami wirusów i zaleca się jak najszybciej rozpocząć skanowanie systemu. Można posłużyć się przykładem będącym bardziej na czasie i ukazującym bezwzględność przestępców oraz to, że każde wydarzenie może przez nich zostać wykorzystane do zwiększenia liczby odwiedzin fałszywych stron. Po katastrofie samolotu prezydenckiego 10 kwietnia 2010 roku bardzo szybko pojawiły się strony mające rzekomo ujawniać nieznane szczegóły tej tragedii. Poniższy obrazek pokazuje taką właśnie witrynę. Niestety, po wejściu na nią pojawiała się wcześniej już prezentowana informacja o konieczności przeskanowania komputera.

Istnieją oczywiście także inne metody zachęcania do odwiedzenia spreparowanej witryny. Rozsyłanie linków poprzez pocztę elektroniczną, czaty, komunikatory lub na serwisach społecznościowych także się zdarza. Wystarczy jedynie odpowiednio zachęcić do przejścia pod podany adres np. obiecując ciekawy filmik lub zdjęcie. Chętni znajdą się zawsze.

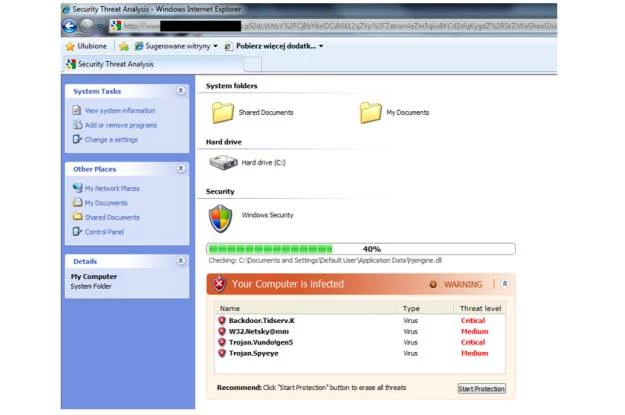

2. Przekonać użytkownika do powagi zagrożenia

Celem przestępcy jest przestraszenie użytkownika oraz wmówienie mu, że jego system operacyjny to siedlisko wirusów. Do tego celu cyberprzestępcy używają języka skryptowego - javascript. Po wejściu na sfałszowaną witrynę uruchamia się skrypt, który w założeniu ma pokazać postęp skanowania naszego dysku twardego. Jest to oczywiście oszustwo i nie ma nic wspólnego z naszym systemem operacyjnym (często nawet nazwy folderów czy partycji różnią się od tych jakie posiadamy w rzeczywistości, co powinno być pierwszym sygnałem ostrzegawczym).

Cała akcja dzieje się w okienku przeglądarki i niewiele ma wspólnego z dyskiem twardym. Jeżeli jednak użytkownik jest niedoświadczony i nie orientuje się w kwestiach bezpieczeństwa, to gotów jest uwierzyć, że faktycznie jego komputer jest zarażony i musi podjąć odpowiednie kroki, by wyeliminować szkodniki.

3. Dać użytkownikowi nadzieję na usunięcie szkodników

Zaraz po zakończeniu "skanowania" rozpoczyna się proces pobierania niewielkiego pliku, który po instalacji okazuje się być właśnie tą aplikacją, dzięki której nasz komputer stanie się bezpieczniejszy, a my pozbędziemy się wszystkich wykrytych przed momentem zagrożeń. W niektórych przypadkach instalacja odbywa się bez wiedzy użytkownika.

Sama aplikacja jest bardzo natrętna i co chwilę zasypuje informacjami o nowych zagrożeniach oraz o konieczności zakupu pełnej wersji celem ich usunięcia. Zdesperowany użytkownik w obawie przed utratą danych idzie na skróty sądząc, że dzięki zakupowi nie tylko wyleczy swój komputer, ale także zyska aplikację, która od tej pory będzie stała na straży jego systemu.

Oczywiście jest to jedna z metod infekcji systemu. Czasami odbywa się to w zupełnie inny sposób. Na przykład robak Kido (znany także pod nazwą Confiker) pobierał fałszywe oprogramowanie pod nazwą Spyware Protect. Zasada działania była jednak taka sama i sprowadzała się do zwiększenia dochodów przestępców.

Jak nie strachem to siłą...

Większość aplikacji scareware ogranicza swoje działanie do straszenia użytkowników i męczenia ich nieustannymi komunikatami o zagrożeniach. Czasami to jednak nie wystarcza, zwłaszcza gdy ofiara orientuje się, że ktoś nią manipuluje. Idąc tym tokiem myślenia, twórcy scareware zaczęli tak pisać swoje programy, by te po instalacji blokowały większość aplikacji zainstalowanych w systemie. Tworzenie, edycja i otwieranie dokumentów także jest niemożliwe, co może mieć kolosalne znaczenie w przypadku osób, które na dysku trzymają ważne dokumenty.

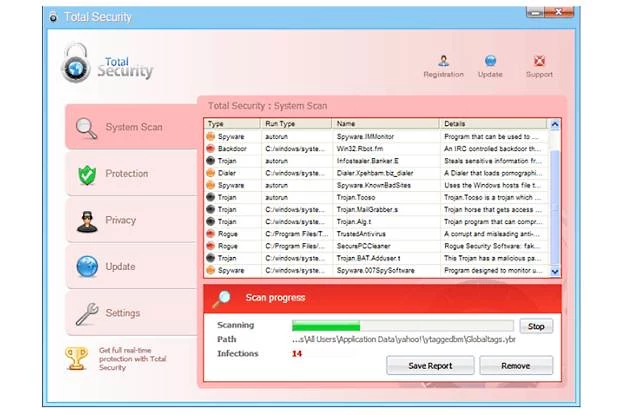

Aby odblokować dostęp do komputera, należy zakupić licencję na program (najczęściej jest to kwota powyżej 150 zł). Przykładem takiego programu jest Total Security 2009. Tego typu praktyki przypominają w swoim działaniu wirusa GpCode, który po infekcji szyfrował ponad 200 rodzajów plików, a za odszyfrowanie pobierana była opłata.

Takie działania cyberprzestępców wskazują na coraz większą świadomość użytkowników internetu, którzy są czujniejsi i nie dają się łatwo wywieźć w pole. Z tego powodu atakujący uciekają się do jawnego żądania okupu za odblokowanie komputera. Należy pamiętać, że żaden legalny program zabezpieczający nie blokuje komputera do czasu wykupienia licencji!

Elegancik - najważniejsze jest wrażenie

Dlaczego zatem fałszywe programy antywirusowe odnoszą taki sukces? Co wpływa na użytkowników, że faktycznie wierzą w zainfekowanie ich komputera oraz w to, że bez odpowiedniej pomocy nie będą w stanie pozbyć się szkodników? Skąd ta skuteczność programów typu scareware?

Przyczyn jest kilka. Po pierwsze i najważniejsze - socjotechnika. To na niej opiera się cały proceder. Jest to sztuka manipulacji człowiekiem, wywierania na nim wpływu w taki sposób, by stał się podatny na wszelkiego typu sugestie. Wszystko sprowadza się do odpowiedniego zaprezentowania faktów (w tym przypadku rzekomej infekcji) i pokierowania konkretną osobą dla własnych korzyści (zakup drogiej licencji przez ofiarę).

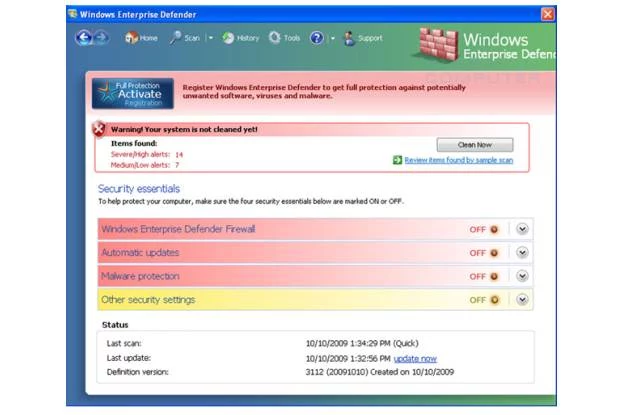

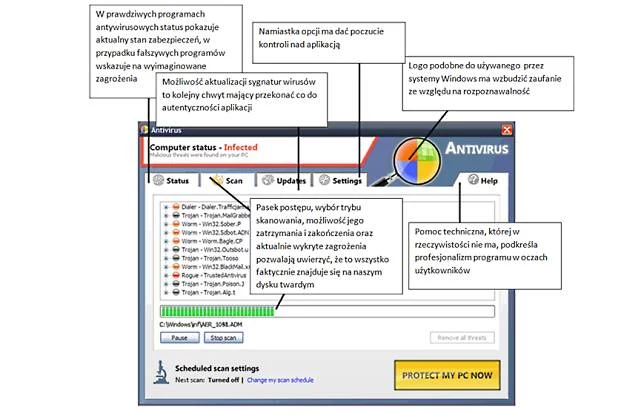

Fałszywe programy antywirusowe wyglądają bardzo profesjonalnie. Zarówno ich oprawa graficzna jak i możliwość konfiguracji wzbudzają zaufanie i sprawiają, że użytkownik nie jest świadomy zagrożenia. Poniżej znajduje się przykład programu antywirusowego, wraz z opisem sposobu, w jaki stara się on przekonać użytkownika do swojej przydatności. Aplikacja jest rozbudowana i przepełniona treściami, które mają zwiększyć jej wiarygodność. Atakujący gwarantuje także bezpieczeństwo systemu bezpośrednio po zakupie licencji. Takie działanie ma uświadomić nabywcy, że płaci nie tylko za usunięcie zagrożeń, ale także za bardzo dobry program antywirusowy.

Po instalacji rozpoczyna się skanowanie dysku, podczas którego wykrywane są rzekome zagrożenia (podawane są przy tym ich nazwy oraz stopień zagrożenia). Pewną dozą hipokryzji jest fakt, że fałszywy program antywirusowy informuje użytkownika, iż padł ofiarą innego fałszywego antywirusa (Rogue-TrustedAntivirus). Jednak, aby je usunąć, należy najpierw zapłacić za licencję programu.

Nie należy jednak liczyć na to, że antywirus ten zapewni nam jakąkolwiek ochronę. Jego główną rolą do spełnienia jest wyłudzenie pieniędzy. Trudno zresztą oczekiwać, że aplikacja zaczynająca "znajomość" z użytkownikiem od szantażu może mieć faktycznie na uwadze jego bezpieczeństwo. Wszystko zatem sprowadza się jedynie do przekonania, że antywirus jest prawdziwy. Cel jest zawsze ten sam, jedynie metody przekonywania się różnią.

Jakie są inne aspekty wpływające na popularność i opłacalność tego interesu? Wiele osób twierdzi, że nie jest im potrzebny program antywirusowy czy inne narzędzia zabezpieczające, ponieważ na ich komputerach nie ma wirusów i wystarczające jest dla nich testowanie komputera skanerem online. Jest to oczywiście podejście z założenia złe - większość szkodliwych programów stara się ukryć, by w spokoju wykradać dane, czy też przyłączyć komputer do botnetu (sieć złożona z zainfekowanych maszyn). Poza tym, jak można twierdzić że komputer nie jest zainfekowany, nie posiadając programu regularnie skanującego dysk? Zatem, kiedy fałszywy antywirus pokazuje, że na komputerze znajduje się trzydzieści różnego rodzaju szkodników, część użytkowników stwierdza, że musi to być bardzo skuteczny program, skoro jako pierwszy wykrył zagrożenia i ... warto go kupić.

Jak ustrzec się programów typu scareware?

Stosowanie się do poniższych porad pomoże w ustrzeżeniu się przed fałszywymi programami antywirusowymi:

- Programy zabezpieczające pobieraj bezpośrednio ze strony producenta lub z dużych i sprawdzonych portali,

- Zainstaluj dodatki umożliwiające blokowanie skryptów z poziomu przeglądarki,

- W przypadku wejścia na jakąkolwiek witrynę nie wierz komunikatom obwieszczającym infekcję systemu i konieczność instalacji dodatkowych programów,

- W razie wątpliwości co do autentyczności programu znajdującego się na dysku, zapytaj o poradę na jednym z forów internetowych,

- Fałszywe antywirusy nie posiadają konkretnej marki czy nazwy, z którą można by je kojarzyć. Zamiast tego ich twórcy używają słów kluczowych, takich jak: Security, Antivirus2010, SpyGuard.

Należy także starać się używać produktów znanych, poddawanych ciągłym testom i posiadających pozytywne opinie wśród użytkowników. W przyszłości fałszywe antywirusy mogą jeszcze bardziej próbować upodabniać się do tych tworzonych przez czołowych producentów, dlatego tym bardziej należy mieć się na baczności i nabywać programy z legalnych źródeł.

-----

W materiale wykorzystano artykuł "Fałszywe antywirusy - ataki pod pozorem ochrony" autorstwa Macieja Ziareka, analityka zagrożeń w Kaspersky Lab Polska.