Banki z Polski na celowniku cyberprzestępców

Specjaliści w dziedzinie cyberbezpieczeństwa opublikowali raport zagrożeń występujących w pierwszym półroczu 2015 roku. Publikacja zawiera m.in. informacje na temat trojanów bankowych i ich głównych celów. Według autorów, szczególnie uważać powinni klienci PKO BP, mBanku, ING oraz Citi Handlowego.

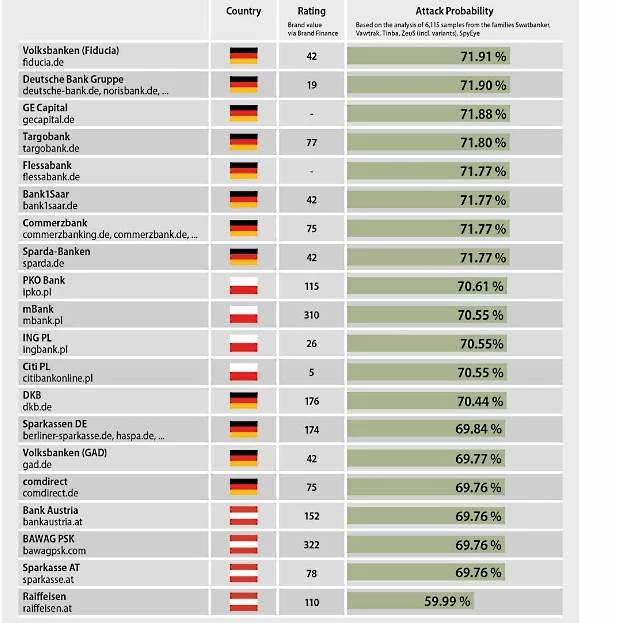

Eksperci z G DATA SecurityLabs przebadali 6115 różnych wersji trojanów bankowych. Częstotliwość występowania odmian trojanów różniła się w poszczególnych miesiącach. W badanym okresie największą aktywność wykazywały trojany: Swatbanker, ZeuS, Gozi, Tinba, Vawtrak oraz Bebloh. Szczególne natężenie ataków nastąpiło w lutym i w marcu.

Co ciekawe, w marcu udało się odeprzeć największą liczbę trojanów bankowych w historii - od czasu, kiedy prowadzi się tego typu statystyki. Autorzy raportu zwracają także uwagę na fakt, że trojan bankowy Swatbanker został wykorzystany do ataku na Bundestag. Pracownicy G DATA wykryli serię ataków wymierzonych w niemiecki parlament między 8 a 10 czerwca tego roku.

Polacy na celowniku!

Swatbanker, najbardziej aktywny spośród wszystkich trojanów bankowych, w I półroczu 2015 roku atakował najczęściej instytucje finansowe w Niemczech, Austrii i Polsce. W niechlubnym rankingu 20 najczęściej atakowanych m.in. przez tego szkodnika banków znalazły się 4 dobrze znane placówki z Polski: PKO Bank, mBank, ING oraz Citibank.

Ogólne zestawienia otwiera Volskbank. Następne lokaty przypadły Deutsche Bank Gruppe oraz GE Capital - wszystkie te instytucje znajdują się za naszą zachodnią granicą.

Na co zatem trzeba uważać płacąc w internecie? Poniżej kilka wskazówek.

Sprawdź zaufane instytucje płatnicze

Instytucje płatnicze to podmioty oferujące usługi finansowe, w tym przede wszystkim banki, agencje rozliczeniowe oraz inne, licencjonowane podmioty. Ich rejestr prowadzi Komisja Nadzoru Finansowego, która weryfikuje, czy akredytowana firma spełnia wszystkie surowe wymagania bezpieczeństwa.

Obecność takiego podmiotu w rejestrze dostawców usług płatniczych można w każdej chwili sprawdzić w wyszukiwarce, dostępnej na stronie internetowej Komisji Nadzoru Finansowego. Dodatkowo można prześledzić rejestr licencjonowanych agentów rozliczeniowych, prowadzony przez Narodowy Bank Polski. Jeżeli firma znajduje się na listach, możemy być spokojni o nasze środki finansowe.

Zweryfikuj wiarygodność pośrednika

Kiedyś, by sprawdzić wiarygodność instytucji płatniczej, wystarczyło zweryfikować adres jej strony www. Jeżeli zaczynał się od https i zawierał znak kłódki, czuliśmy się bezpieczni. Dziś taka weryfikacja to za mało.

Podszywanie się pod instytucje płatnicze to bardzo częsty sposób na wyłudzenie pieniędzy od nieświadomego internauty. Normą stały się oszustwa polegające na wykorzystaniu adresów typu: https://nazwa-banku.pl-oszukana-domena.com, do których certyfikat został poprawnie wystawiony, ale dla firmy innej niż bank. Właśnie dlatego zawsze należy sprawdzać adres strony i klikać w kłódkę, by weryfikować, komu komunikat został wystawiony.

Dodatkowo można się upewnić czy instytucja finansowa posiada certyfikat PCI DSS, świadczący o zgodności z popularnymi systemami płatności kartami kredytowymi. Standard ten potwierdza spełnianie światowej jakości norm dotyczących bezpieczeństwa.

Podnieś bezpieczeństwo transakcji

Wiarygodne instytucje płatnicze obsługą miliony transakcji finansowych dziennie. Za pomocą analizy statystycznej danych są one w stanie skutecznie wykrywać potencjalne próby wyłudzeń. Każde takie działanie sprzyja rozszyfrowaniu schematu ewentualnego oszustwa oraz efektywnemu unieszkodliwianiu działań podejmowanych przez cyberprzestępców.

- Każdego dnia przeprowadzamy dziesiątki tysięcy transakcji, zbierając ogromne ilości danych i informacji. Dzięki temu jesteśmy w stanie wykrywać wzorce pojawiające się przy próbach wyłudzeń i skutecznie im przeciwdziałać. Przykładowo: próba obciążenia karty na niską kwotę, a następnie na kwotę dużo wyższą, jest częstym sposobem badania możliwości dokonania oszustwa. Dlatego nie powinniśmy ignorować podejrzanych obciążeń, nawet jeśli ich kwota jest niewielka - mówi Bernadetta Madej, dyrektor ds. handlowych z Dotpay.

Specjalistyczne zabezpieczenia oraz systemy do wykrywania oszustw stosują również banki, dlatego łączne korzystanie z usług instytucji bankowej oraz operatora płatności na pewno skutecznie podniesie bezpieczeństwo transakcji.

Sprawdź numer konta - trzy razy

Złośliwe oprogramowanie, takie jak np. VBKlip lub Banatrix, potrafi wykryć czynność skopiowania rachunku bankowego, podmieniając przy wklejaniu cyfry na inne, wskazane przez cyberprzestępcę. Dlatego jeśli kopiujemy numer konta, np. z treści e-maila lub strony sklepu internetowego, powinniśmy po wklejeniu do formularza przelewu upewnić się, że cyfry są poprawne.

Niestety, to nie zawsze wystarczy - niektóre wersje Banatrixa potrafią pokazać w przeglądarce poprawny numer konta, a do banku wysłać sfałszowany. Dlatego należy dokonać ponownej weryfikacji przy przepisywaniu kodu SMS potwierdzającego transakcję (jeśli nasz bank go wysyła).

To jednak, niestety, jeszcze nie wszystko. Cyberprzestępcy stworzyli KINS służący do atakowania telefonów i podmiany SMS-ów przychodzących z banku. Dla bezpieczeństwa należy zatem wykonać trzeci krok, tj. sprawdzić poprawność numeru konta po potwierdzeniu operacji na stronie banku.

Warto też w miarę możliwości korzystać z operatorów szybkich przelewów internetowych. Przy takich transakcjach nie musimy przepisywać numeru konta, nie ma więc ryzyka zaatakowania przez złośliwe oprogramowanie.

Sposób na wyłącznie trojana zainfekowanym użytkownikom znaleźli informatycy z CERT Polska i Multibanku. Wykorzystali lukę w złośliwym oprogramowaniu instalowanym przez oprogramowanie KINS i ZITMO. W jaki sposób? Okazało się, że wystarczy poprzedzić treść SMS-a wykrzyknikiem, który dla trojana był komendą zmuszającą do usunięcia.

Nie korzystaj z publicznych hotspotów

Mimo szyfrowania transmisji między przeglądarką a serwerem banku, powinniśmy zwracać uwagę na źródło internetu, z którego korzystamy. Na atak cyberprzestępcy jesteśmy szczególnie narażeni, gdy łączymy się z siecią publiczną (np. w kawiarni, z miejskiego internetu albo na uczelni).

Jak działa atak? Cyberprzestępca tworzy sieć o neutralnej nazwie (DarmowyInternet, DlaGosci, Publiczna, FreeHotSpot itp.), do której podłącza się wiele osób. Router włamywacza potrafi zmodyfikować treść przesyłanych stron - w locie zmieniać numery kont, prezentować fałszywe formularze logowania albo niezauważenie przekierować adresy stron na inne serwery. Wystarczy więc chwila nieuwagi, by dokonać logowania na podstawionej stronie, udostępniając w ten sposób nasze dane cyberprzestępcy.

Dlatego w sieciach publicznych najlepiej nie przekazywać żadnych informacji, których "podsłuchanie" mogłoby nam w jakikolwiek sposób zaszkodzić.

Sprawdź, komu podajesz numer karty

Jeśli chcesz zapłacić kartą za zakupy w sieci, sprawdź, komu dokładnie podajesz swoje dane. Oczywiście, wykorzystywanie takich informacji na podejrzanych stronach, np. z pirackim oprogramowaniem, grami hazardowymi czy treściami dla dorosłych, to proszenie się kłopoty.

Z drugiej strony, nawet dużym firmom zdarzają się wycieki danych. Przykładem może być Sony - atak na tę firmę doprowadził do wycieku danych 1,5 miliona kart kredytowych. W efekcie VISA czasowo wykreśliła firmę z listy podmiotów spełniających standardy bezpieczeństwa.

Warto zawczasu zadbać o bezpieczeństwo transakcji przeprowadzanych kartą. Niektóre banki (np. Citibank) wysyłają SMS-em kod, który należy wprowadzić w trakcie płatności przez internet (usługa 3D Secure), a wiele z nich daje też możliwość otrzymywania SMS-ów informacyjnych o przeprowadzonych transakcjach.

Dodatkowo możemy wyrobić sobie kartę, na którą przelewamy tylko tyle pieniędzy, ile potrzebujemy do przeprowadzenia pojedynczej transakcji. Karta nie jest w żaden sposób powiązana z naszym głównym kontem bankowym. Nawet jeśli cyberprzestępca pozna jej dane, to i tak nie będzie miał z nich żadnego pożytku. Takie karty oferują m.in. BZ WBK oraz bank Pekao.

Pamiętaj o chargebacku

A co będzie, jeśli jednak zostaniemy ofiarą cyberprzestępcy? Większość polskich banków nie podaje tej informacji, ale wszystkie transakcje przeprowadzane kartami kredytowymi VISA i MasterCard objęte są dodatkową gwarancją (tzw. chargeback).

Z gwarancji można skorzystać m.in. wtedy, gdy dane naszej karty wyciekły, a na rachunku zaczęły pojawiać się nieautoryzowane transakcje. Po złożeniu reklamacji w banku należy czekać na decyzję, choć powszechnie wiadomo, że zwykle wydawane są one po myśli klientów.

Warto dodatkowo sprawdzić, czy w naszym banku transakcje kartą kredytową przeprowadzane przez dodatkowego operatora płatności (Dotpay, PayPal itp.) mogą być reklamowane w ten sposób. W części instytucji finansowych jest to możliwe, w części trzeba spełnić dodatkowe warunki (np. najpierw należy złożyć reklamację u operatora płatności), a w jeszcze innych takie reklamacje w ogóle nie są uwzględniane.

Można także skorzystać z dodatkowego ubezpieczenia transakcji przeprowadzanych za pomocą szybkich przelewów internetowych. - W tym przypadku gwarancji udziela operator płatności, a nie bank. Z opcji tej można skorzystać, gdy złożyliśmy i opłaciliśmy zamówienie ze sklepu internetowego, ale nie otrzymaliśmy zamówionego towaru. W takiej sytuacji zwrotu dokonuje operator płatności - wyjaśnia Bernadetta Madej.

Obiektem ataku hakerskiego może zostać każdy - firma, prywatny użytkownik i instytucja państwowa. Pamiętajmy, że bezpieczeństwo danych przechowywanych w sieci zależy przede wszystkim od nas!

Kluczowa jest wiedza na temat skutecznej ochrony komputera i dokonywanych przez sieć transakcji. Dlatego zawsze zwracajmy uwagę na zasady bezpieczeństwa, szczególnie w czasie płatności w internecie, tak, by nieświadomie nie stać się celem ataku cyberprzestępcy.