Blisko połowa małopolskich firm miała infekcję ransomware

Aż 47 proc. małopolskich firm i instytucji doświadczyło formy ataku ransomware, ale ponieważ 98 proc. z nich w różny sposób tworzy kopie swoich danych to w wielu przypadkach płacenia haraczu udało się uniknąć - wynika z analiz firmy ANZENA.

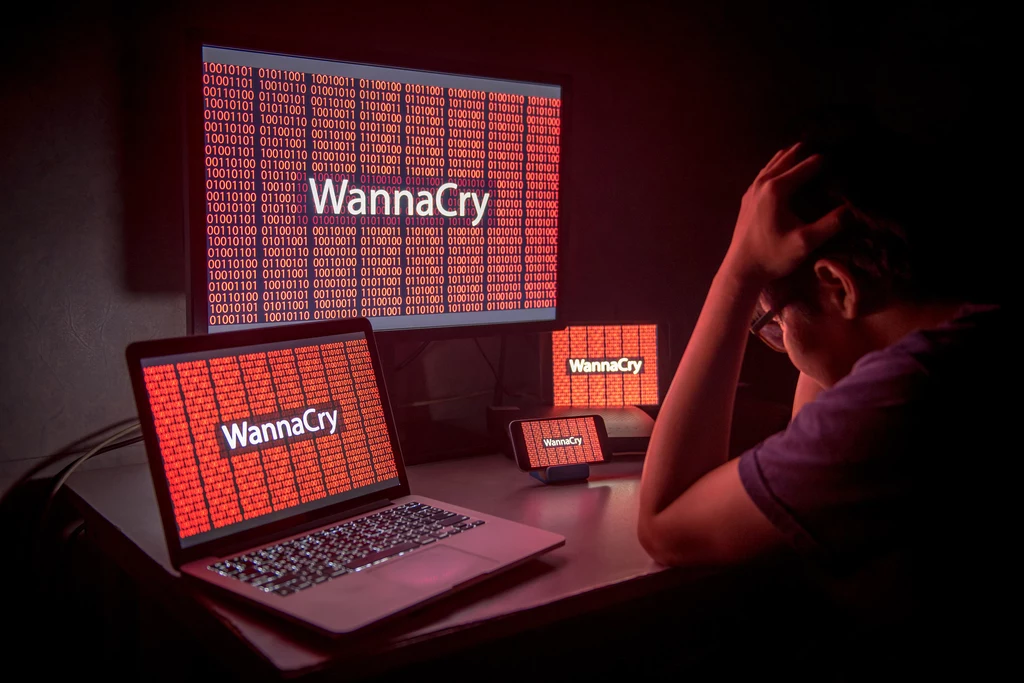

Zyski cyberprzestępców z ransomware WannaCry dopiero kilka dni temu przekroczyły 100 tys. dolarów. Przy takiej skali infekcji to raczej słaby wynik, a zapędy szantażystów hamowane są między innymi ostrożnością i dobrymi praktykami potencjalnych ofiar.

Mimo medialnego szumu wokół szyfrujących cyberszantaży, wiele osób jeszcze do niedawna postrzegało je raczej jako egzotyczną ciekawostkę. Tymczasem blisko połowa respondentów ANZEN-y już doświadczyła jakiejś infekcji szyfrującej w sieci własnej firmy lub instytucji, a 83 proc. osobiście zna inne podmioty zaatakowane przez ransomware. Nic więc dziwnego, że tylko 10 proc. specjalistów uważa środki bezpieczeństwa wdrożone w swoim miejscu pracy za wystarczające do powstrzymania takiego ataku.

Brak wiary w skuteczność ochrony przekłada się na częstsze tworzenie kopii bezpieczeństwa, jako szybkiego sposobu usunięcia skutków infekcji. Aż 98 proc. ankietowanych zadeklarowało, że chroni w ten sposób swoje najważniejsze pliki. Backupowy optymizm podtrzymują dane dotyczące aktualności backupu. U 65,5 proc. specjalistów ostatni backup miałby jeden dzień, "kilka dni" to wybór 27,5 proc. badanych, a 5 proc. uczestników przyznało, że ostatni plik w ich firmie mógłby mieć ponad miesiąc. W przypadku bazy danych dużej firmy utrata miesiąca pracy może być bardzo kosztowna, ale i mniejsze podmioty powinny zatroszczyć się o większą częstotliwość tworzenia backupu, bo zagrożenia szyfrujące nie są wybredne - z równą zajadłością atakują jednoosobowe firmy, urzędy miast, szkoły, zakłady produkcyjne etc.

- Na wypadek podobnej katastrofy każda firma powinna mieć tzw. plan disaster recovery - komentuje Krystian Smętek, inżynier systemowy rozwiązań StorageCraft ShadowProtect SPX z firmy ANZENA - Jego elementem jest ustalenie częstotliwości i procedury wykonywania testowego backupu, które wbrew obawom części administratorów wcale nie musi być czasochłonne. Jeśli wykorzystamy do tego możliwości uruchamiania systemu w środowisku wirtualnym to cały proces zajmuje kilka minut.

Prawdopodobnie to właśnie "brak czasu" na testowe przywracanie kopii bezpieczeństwa sprawia, że jego statystyki wypadają na tle całości średnio. Tylko niecałe 7 proc. ankietowanych sprawdziło swój backup w przeciągu ostatniego tygodnia, a 15 proc. w ciągu miesiąca poprzedzającego konferencję. Okres "w przeciągu 6 miesięcy" wskazało blisko 22 proc. ankietowanych i tyle samo przyznało, że nie testuje swojego backupu w ogóle. Ostatnich 12 proc. odpowiedzi brzmiało "nie pamiętam", ale trzeba odnotować, że mogły jej udzielać również osoby nie zajmujące się bezpośrednio testami backupu.

Warto przypomnieć, że mimo ewolucji technologii sandboxingu zwalczających ransomware, na ten moment przywrócenie aktualnej kopii bezpieczeństwa pozostaje jedynym, praktycznie niezawodnym sposobem uniknięcia cyfrowego szantażu. Dla wielu podmiotów atakowanych przez ransomware w rodzaju WannaCry to ostatnia deską ratunku. W naszym interesie jest jak najczęściej sprawdzać, czy od ostatniego backupu ta deska nie spróchniała.