Cyberterroryzm - laptop zamiast karabinu

W ostatnim czasie cyberterroryści stają się coraz groźniejsi. Co kryje się za powszechnymi atakami terrorystycznymi w cyberprzestrzeni? Czy zwykli internauci mają się czego obawiać?

Zwolennicy teorii spiskowych ostrzegają, że władze państwowe szpiegują nas na każdym kroku. Zaawansowany technologicznie smartfon, komputer, który tylko z nazwy jest "osobisty" czy choćby zestaw GPS w kierowanym przez nas samochodzie - każde z tych życiowych udogodnień może być soczewką dla czujnego oka Wielkiego Brata. Mają ułatwiać nam funkcjonowania w świecie, ale mogą też wspomagać cyberterroryzm.

Nowe oblicze terroryzmu

Zasada jest prosta. Im bardziej zinformatyzowany i nowoczesny kraj, tym większe ryzyko ataku cyberterrorystycznego. Już teraz hakerzy mają wystarczająco duże pole do popisu i coraz chętniej manifestują swój potencjał. Włamania do prywatnych firm czy szpiegostwo przemysłowe nie dotykają w bezpośredni sposób ogółu obywateli, ale manipulowanie przy oczyszczalniach ścieków, elektrowniach czy, o zgrozo, przy silosach zawierających ładunki nuklearne działa na wyobraźnię. Internet, jako medium dostępne w życiu każdego z nas, może służyć kontrolowaniu, manipulowaniu i szantażowaniu, nie tylko informacyjnemu.

Wbrew powszechnie przyjętym stereotypom, cyberterroryzm nie jest zjawiskiem nowym - pojawił się już na przełomie lat 70. i 80. ubiegłego wieku. Do dzisiaj jednak trudno sformułować uniwersalną definicję tego zagrożenia, bowiem wraz z rozwojem nowoczesnych technologii ewoluowało ono na przestrzeni lat.

Cyberterroryzm to atak wymierzony w newralgiczne dla państwa systemy, sieci i usługi teleinformatyczne - taka definicja nie oddaje co prawda pełnej skali zjawiska, ale streszcza istotę problemu. Opisywana forma terroryzmu może nie tylko wykorzystywać nowoczesne technologie do modyfikacji czy niszczenia upatrzonego celu, ale poprzez fizyczną dewastację zaatakowanego sprzętu doprowadzić do utraty przechowywanych danych.

Jedną z najczęściej przytaczanych i najpełniejszych definicji, w kontekście rozważań nad cyberterroryzmem, jest ta zaproponowana przez Marka Pollita, agenta FBI, który twierdzi, że jest to zjawisko przeprowadzane celowo, wysoce wyspecjalizowane i zorganizowane. Przyczyny ataku mogą być przeróżne - do najważniejszych zalicza się powody polityczne, religijne lub kulturowe.

Misja: zniszczyć komputery

Za prekursora cyberterroryzmu uznaje się włoskiego multimilionera Giangiacomo Feltrinelliego, przywódcę Grupy Akcji Partyzanckiej (Gruppi d'Azione Partigiana - GAP). Celem tej dobrze zorganizowanej komórki było szerzenie chaosu poprzez ataki: na centrum komputerowe domów towarowych w Mediolanie, lokalne biuro administracji rządowej w Rzymie, siedzibę firmy Date - Montedison oraz bazę danych typu Honey Level 66, która zawierała informacje o skradzionych i zarejestrowanych we Włoszech samochodach. Szczególnie wymieszanie tych ostatnich danych mogło okazać się brzemienne w skutki dla obywateli.

W latach osiemdziesiątych ubiegłego wieku cyberterroryści zaatakowali we Francji. Tu prym wiódł Komitet na Rzecz Likwidacji lub Powstrzymania Komputerów (Comite Liquidant ou Detournant les Ordinateurs - CLODO). Jak nietrudno się domyślić, członkowie tej anarchistycznej grupy niszczyli przede wszystkim komputery rozlokowane w paryskich i tuluskich bankach.

Czasy się zmieniły, co jest widoczne także w charakterze samych aktów terrorystycznych. Obecnie, by utrudnić kontakt ze światem, nie trzeba już niszczyć sprzętu - wystarczy go zdalnie zablokować lub przejąć nad nim kontrolę.

W opozycji do współczesnych, mocno wyspecjalizowanych grup cyberterrorystów stały organizowane w 2003 roku na terenie USA i Wielkiej Brytanii, inspirowane ruchem proekologicznym, akcje masowego niszczenia telefonów komórkowych trzeciej generacji. Według części ekologów, odbiorniki te stanowiły bezpośrednią przyczynę zwiększonej zachorowalności mieszkańców na nowotwory, co dało podstawę do rozwoju tzw. miękkiego terroryzmu.

Współczesny terror jest znacznie lepiej zaplanowany i zorganizowany. Nie ma znaczenia to, czy za atakiem stoi walczący o prawa mniejszości narodowych anarchista, czy nad wyraz inteligentny haker - ataki są przemyślane, dobrze przeprowadzane i coraz skuteczniejsze. Jest to wynik zwiększonej czujności rządowych służb bezpieczeństwa i monitorowania każdego potencjalnego zagrożenia. Ze współczesnym cyberterroryzmem jest jak z wirusem grypy - im mocniej z nim walczymy, tym bardziej mutuje i niekorzystnie wpływa na nasze samopoczucie.

Najbardziej spektakularnym przykładem skuteczności tego rodzaju terroryzmu stały się przeprowadzone przez Al-Kaidę 11 września 2001 roku operacje, mające na celu uszkodzenie systemów identyfikacji porwanych i wykorzystanych podczas zamachów samolotów. Ten dzień otworzył oczy wszystkim ludziom naiwnie wierzącym w niepodważalne bezpieczeństwo, pokazał, że nasz świat nie jest utopią.

Trzeba sobie uświadomić, że ataki w cyberprzestrzeni nie są już tylko wytworem wybujałej fantazji paranoików, ale dopełnieniem definicji rzeczywistości, w której żyjemy.

Bezpieczeństwo na podsłuchu

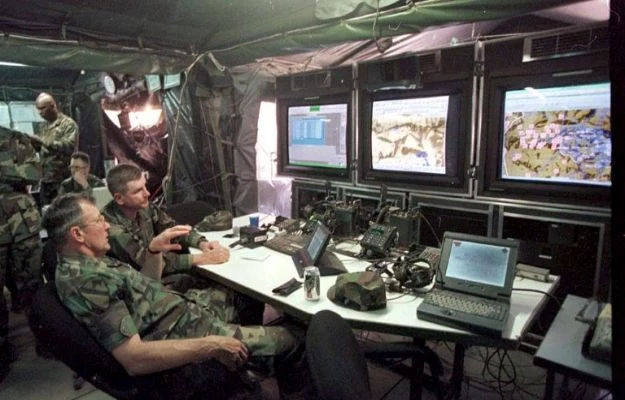

Środki finansowe są niezbędne do zakupu każdego rodzaju broni - niezależnie od tego, czy jest nią nowoczesny karabin maszynowy, czy laptop z dostępem do internetu. Gdyby nie fundusze, nomen omen często pozyskiwane w sposób nielegalny, cyberterroryzm nie rozwinąłby się do dzisiejszych rozmiarów. Koszty wykształcenia i przeszkolenia grupy zdolnych hakerów są porównywalne do nakładów finansowych, jakie trzeba ponieść mobilizując małą armię.

Cyberterroryści to jedna z nielicznych na świecie grup przestępców, która dzięki kolejnym atakom jest się w stanie samofinansować. Dla sprawnego hakera, który drwi sobie z narodowego bezpieczeństwa, nie będzie stanowiło problemu włamanie do systemu rezerw bankowych słabiej zabezpieczonego państwa lub na konto osoby prywatnej.

Dobrym przykładem może tu być tzw. druga intifada (intifada Al-Aksa), w ramach której działająca z ramienia Hezbollahu grupa hakerów włamała się w 2000 roku do Banku Izraela i giełdy w Tel Awiwie.

Ataków, których dodatkowym celem było wykorzystanie skradzionych kart kredytowych lub funduszy z prywatnych konta bankowych, nie sposób zliczyć. Każdy dorzuca przysłowiowe "trzy grosze" do sumarycznej puli paranoi, co wpływa także na destabilizację gospodarki danego kraju czy firmy. Wystarczy spojrzeć na spore problemy Sony z odzyskaniem zaufania klientów, którzy stali się ofiarami zmasowanego ataku na społeczność PlayStation Network.

Cyberprzestrzeń może być nie tylko środowiskiem do skutecznej realizacji działań kryminalnych, ale również dopełnieniem konwencjonalnego terroryzmu. Powszechność dostępu do internetu niewątpliwie ułatwia planowanie samych ataków, a także wspomaga komunikację między zamachowcami. Już na początku śledztwa prowadzonego po atakach z 11 września 2001 roku odkryto, że porywacze samolotów kontaktowali się ze sobą za pośrednictwem e-maili wysyłanych z miejsc publicznych. Sposób to banalnie prosty, ale niezwykle skuteczny.

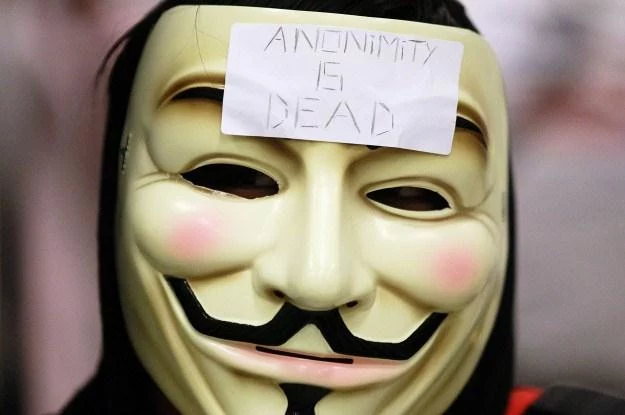

Dzięki szeroko pojętej anonimowości w sieci terroryści często czują się nietykalni. Bezpłatne konto poczty elektronicznej może obecnie założyć każdy, a zanim odpowiednie służby powiążą w śledztwie poszczególne elementy układanki, często bywa już za późno. Idealnym rozwiązaniem mogłaby być pełna kontrola danych wysyłanych i pobieranych przez nas z internetu, choć równałoby się to z całkowitą rezygnacją z prywatności.

Cyfryzacja świata, w którym żyjemy, coraz mocniej odciska swoje piętno na naszym życiu w sieci. I być może pewnego dnia będzie trzeba wybrać: albo bezpieczeństwo, albo prywatność.

To nie jest świat dla technofobów

Polska w wielu rankingach znajduje się blisko czołówki najbardziej zawirusowanych krajów świata. Ustępujemy pod tym względem technologicznym "potentatom" oraz większości krajów azjatyckich, gdzie znacznie ponad 70 proc. komputerów ma na twardym dysku wirusa, robaka lub innego rodzaju malware.

Rosnąca z roku na rok liczba ataków terrorystycznych w sieci nie napawa optymizmem. Polacy także nie mogą czuć się bezpiecznie. Do tej pory oficjalnie odnotowano w polskim internecie prawie 200 prób ataków.

Strategia Obrony Cyberprzestrzeni na lata 2011-2016 zakłada błyskawiczne ściganie z urzędu wszelkich form naruszenia bezpieczeństwa w sieci, a także powołanie pełnomocnika rządu ds. ochrony cyberprzestrzeni, który ma koordynować działania poszczególnych ministerstw, policji i służb specjalnych. Do chwili publikacji tego artykułu pełnomocnik nadal nie został jednak powołany.

W erze globalnego kryzysu wydawanie publicznych pieniędzy na walkę z cyberterroryzmem, wbrew pozorom, nie jest "głupstwem". Zwłaszcza że wszelkie przejawy aktywności życiowej w cyberprzestrzeni ewoluują wraz z rozwojem nowych technologii.

Prawdziwą bombą w mentalności cyberprzestępców może być atak z wykorzystaniem rozwijającej się gałęzi cloud-computingu. W "chmurze" magazynować można nie tylko zapisane stany gry, dane kontaktowe czy prywatne zdjęcia, ale zagrażające bezpieczeństwu internautów cyfrowe mikroby.

Niestety, taka jest cena, jaką najprawdopodobniej będziemy musieli zapłacić za wtargnięcie internetu i nowych technologii do naszego życia. To zdecydowanie nie jest świat dla technofobów.

Marcin Powęska