Cyberzagrożenia w kwietniu: Wirusy dla Mac OS X i groźne SMS-y

W ubiegłym miesiącu wykryto i zneutralizowano 280 milionów szkodliwych programów, a także 134 miliony ataków sieciowych i 24 miliony szkodliwych adresów internetowych - wynika z raportu Kaspersky Lab na temat aktywności szkodliwego oprogramowania w kwietniu 2012 r.

W ubiegłym miesiącu pojawiły się doniesienia o tym, że na całym świecie działa ponad 700 000 komputerów z systemem Mac OS X zainfekowanych trojanem Flashback. Zarażone maszyny zostały połączone w botnet, określony jako "Flashfake", dzięki czemu cyberprzestępcy mogli dowolnie instalować na nich dodatkowe szkodliwe moduły. Jeden z tych modułów generował fałszywe wyniki w wyszukiwarkach internetowych. Zidentyfikowano również główne źródła infekcji tego szkodnika - były to blogi oparte na platformie WordPress, które zostały zhakowane pod koniec lutego oraz na początku marca 2012 r. Około 85 proc. zhakowanych blogów było zlokalizowanych w Stanach Zjednoczonych.

Efektem ubocznym tej kampanii była ewolucja metod ataków wykorzystywanych przez cyberprzestępców. Zamiast infekować komputery wyłącznie przy użyciu socjotechniki, osoby odpowiedzialne za Flashfake'a zaczęły również stosować luki w Javie, co doprowadziło do masowego atakowania komputerów z systemem Mac OS X.

Kampanie spamowe wykorzystujące zestaw szkodliwych programów

Kaspersky Lab informuje także o dwóch kampaniach spamowych, w których do instalowania szkodliwego oprogramowania wykorzystywany był niesławny zestaw narzędzi do tworzenia zagrożeń, znany jako "Blackhole".

Pierwsza dotyczyła Twittera, na którym zhakowano ponad 500 kont. W ramach kampanii spamowej do użytkowników wysyłane były osadzone odsyłacze, które przekierowywały ich na szkodliwe strony zawierające pakiet Blackhole Exploit Kit (stosujący wiele różnych luk w celu infekowania komputerów). Strony te instalowały na komputerach ofiary fałszywe programy antywirusowe, które namawiały do przeskanowania systemu w celu wykrycia infekcji.

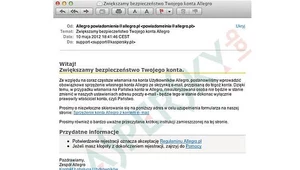

Drugim przypadkiem była kampania phishingowa zapoczątkowana pod koniec marca, polegająca na wysyłaniu powiadomień pochodzących rzekomo od linii lotniczych US Airways. Cyberprzestępcy próbowali nakłonić odbiorców do kliknięcia odsyłaczy osadzonych wewnątrz wiadomości i oferujących "szczegóły dotyczące rezerwacji online".

Jeżeli użytkownik kliknął którykolwiek z odsyłaczy, trafiał na fałszywą stronę internetową zawierającą wspomniany już Blackhole Exploit Kit i zainfekowaną szkodliwym oprogramowaniem atakującym użytkowników bankowości online. Szkodnik ten instalował się na komputerze użytkownika i kradł jego dane uwierzytelniające transakcje bankowe. Omawiane wiadomości spamowe były wysyłane w masowych ilościach, a cyberprzestępcy najwyraźniej liczyli na to, że niektórzy odbiorcy phishingu rzeczywiście zarezerwowali lot liniami US Airways.

Japońscy użytkownicy Androida pod ostrzałem

Na początku kwietnia w Japonii wykryto nowy rodzaj szkodliwego oprogramowania dla Androida. W oficjalnym sklepie Google Play znalazło się niemal 30 różnych szkodliwych aplikacji i przynajmniej 70 000 użytkowników pobrało jedną z nich. Omawiany szkodnik potrafi łączyć się ze zdalnym serwerem. Jeżeli połączenie powiedzie się, program pobiera plik wideo MP4.

Ponadto, aplikacja kradnie poufne informacje z zainfekowanego urządzenia, łącznie z kontaktami, adresami e-mail i numerami telefonów osób z listy kontaktów ofiary. Szkodliwe oprogramowanie wysyła skradzione dane na zdalny serwer kontrolowany przez cyberprzestępców. Kaspersky Mobile Security wykrywa to zagrożenie jako Trojan.AndroidOS.FakeTimer.

TigerBot - zagrożenie kontrolowane za pośrednictwem SMS-ów

Coraz większą popularność zyskuje mobilne, szkodliwe oprogramowanie kontrolowane za pośrednictwem wiadomości SMS. Do grupy tej należy wykryta w kwietniu nowa wersja trojana TigerBot. Po infekcji szkodnik ten maskuje się, nie dając oznak swojego istnienia na ekranie urządzenia. Różne polecenia wysyłane do zainfekowanych telefonów mogą umożliwić cyberprzestępcom nagrywanie połączeń telefonicznych, kradzież współrzędnych GPS, wysyłanie wiadomości SMS lub zmianę ustawień sieciowych.

Wszystkie te funkcje mogą prowadzić do poważnych wycieków informacji zainfekowanych użytkowników. Na szczęście, nic nie wskazuje na to, że TigerBot był (lub jest) dostępny w Google Play, warto jednak zachować ostrożność podczas instalowania aplikacji z dowolnego źródła. Kaspersky Mobile Security wykrywa to zagrożenie jako Backdoor.AndroidOS.TigerBot.