Cyfrowy szpieg atakuje Pakistan

Przeprowadzono cyberatak na pakistańskie firmy i instytucje - wynika z analiz przeprowadzonych przez laboratorium antywirusowe firmy ESET. Wirus rozprzestrzenia się w sieci w postaci załączników do poczty e-mail. Zagrożenie podszywa się pod dokumenty programu Word lub pliki PDF, których otwarcie kończy się zainfekowaniem maszyny i inwigilacją nieostrożnego użytkownika.

Twórcy złośliwego kodu doskonale przygotowali swoje zagrożenie do ataku, maskując jego rzeczywiste zamiary - załączniki zawierające zagrożenie podpisano certyfikatami, które mają zaświadczać o ich rzekomym bezpieczeństwie. Na razie nie wiadomo kto stoi za atakiem. Wskazówką może być jednak sam certyfikat. Po analizie ekspertów firmy ESET, okazało się, że został on wydany w 2011 roku indyjskiej firmie Technical and Commercial Consulting Pvt. Ltd. z siedzibą w Nowym Delhi.

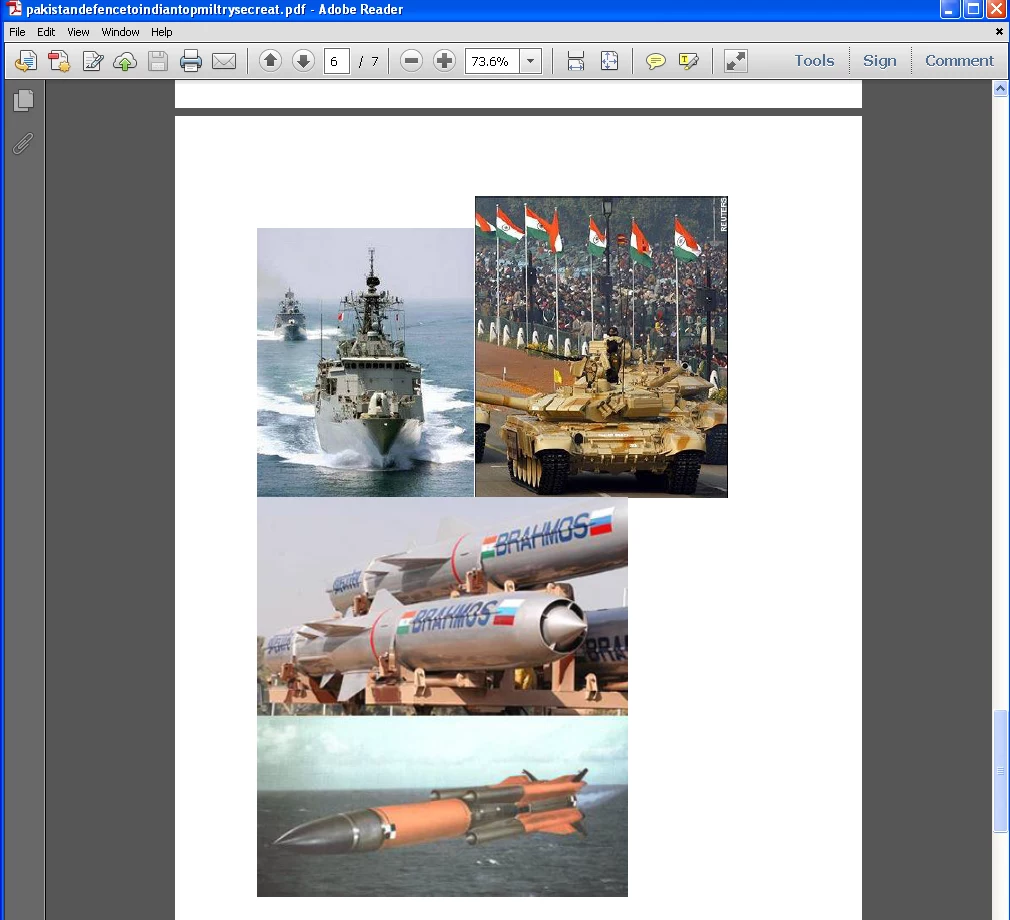

Zagrożenie trafia głównie do pakistańskich firm i instytucji (79 proc. wykrytych infekcji) - zwykle jako załączone do poczty elektronicznej pliki wykonywalne, wyglądające jak dokumenty Word lub pliki PDF. Do otwarcia załącznika zachęca jego nazwa, która sugeruje niejawność załączonego materiału np. "pakistandefencetoindiantopmiltrysecreat.pdf" (pisownia oryginalna). Kliknięcie pliku nie powoduje niczego co mogłoby się wydać użytkownikowi podejrzane - na ekranie wyświetlany jest tekst poświęcony indyjskiej armii. Jednak w tym samym czasie w tle zagrożenie realizuje swój główny cel - pobiera na komputer kolejne zagrożenia i rozpoczyna śledzenie użytkownika.

Złośliwa aplikacja działa jak keylogger, tzn. rejestruje wszystkie znaki wprowadzane za pośrednictwem klawiatury. Dodatkowo zagrożenie wykonuje zrzuty ekranu i przesyła do atakującego dokumenty z rozszerzeniami csv, pdf, doc, docx, xlsx, które użytkownik zapisał w katalogu "moje dokumenty" lub które wyrzucił do kosza. Ciekawym jest fakt, iż wykradzione informacje nie są szyfrowane podczas transferu do atakującego, co w ocenie eksperta firmy ESET jest działaniem nietypowym. Zwykle bowiem przy tak rozbudowanych atakach szyfrowanie jest standardem, zwłaszcza, że jego implementacja jest bardzo prosta i zapewnia zagrożeniu dodatkowe maskowanie. Prawdopodobnie atakujący wyszedł jednak z założenia, że proste metody mogą okazać się wystarczająco skuteczne do zrealizowania zakładanego celu.