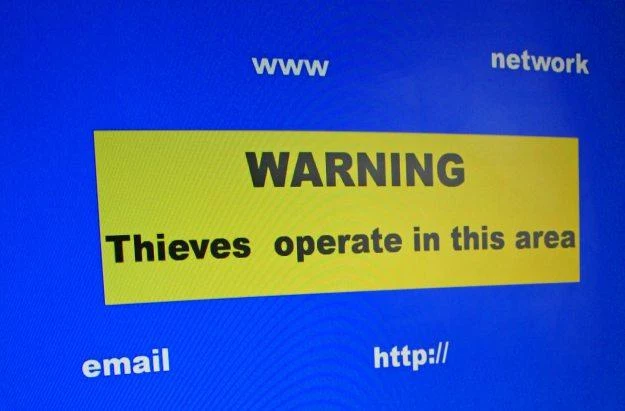

Jak się bronić przed kradzieżą tożsamości w internecie

Każdego dnia dochodzi do kradzieży danych personalnych w sieci. Hakerzy coraz częściej sięgają również po nasze hasło i login. Jaki jest cel takich ataków, a także w jaki sposób skutecznie się przed tym obronić?

Tożsamość można najlepiej zdefiniować jako zespół indywidualnych cech, przez które dana rzecz lub osoba jest rozpoznawana. W świecie realnym niektóre indywidualne cechy - takie jak kolor włosów, oczu, wzrost, wiek oraz inne cechy fizyczne - są określane dzięki zmysłowi wzroku. Innych, takich jak nazwisko czy adres nie sposób wywnioskować z wizualnej obserwacji, ale można je zazwyczaj zweryfikować mając do dyspozycji odpowiednią bazę danych. Kiedy przedstawiamy celnikowi dowód osobisty czy paszport, ma on możliwość dopasowania naszych cech rozpoznawalnych do danych zawartych w dowodzie i na tej podstawie wywnioskować, że nasze nazwisko jest takie, jak twierdzimy.

Jednak w świecie wirtualnym, gdzie nie sposób dokonać rozpoznania osoby poprzez wizualne dane, trzeba polegać na innych elementach uwierzytelnienia. W dobie biometrycznego sprawdzania wiarygodności oraz przy użyciu tokenów (generatorów kodów jednorazowych), najpowszechniejszym problemem jest login i hasło systemowe, które użytkownicy otrzymują po rejestracji. Każda nazwa użytkownika jest związana z jego tożsamością (np. z prywatnym lub publicznym profilem) i hasła są używane do rozpoznawania żądań logowania. W konsekwencji kradzież tożsamości online sprowadza się do kradzieży loginu i hasła.

O ile różnorodne metody i strategie złodziei ID zostały wnikliwie zbadane (phishing zwykły i spersonalizowany, robaki, konie trojańskie itp.), o tyle pytania "kto?" i "w jakim celu?" są w dużej mierze ignorowane przez zwykłych użytkowników, jak również przez samą branżę. Przeciętny użytkownik zapewne słyszał o "złodziejach ID", może nawet miał do czynienia z phishingiem konta swojego banku, eBay, MySpace, Facebooka lub YouTube'a, ale nie zastanawiał się nad tym: kto szukał mojej tożsamości online i po co to robił?

Niewiele osób zdaje sobie sprawę, że phisherzy banku kradną dostęp do konta nie dla własnego zysku, ale po prostu sprzedają je ludziom, którzy doskonale wiedzą jak zmienić wirtualną skarbonkę w czystą gotówkę, jak prać pieniądze na dużą skalę. Pozornie, zakup danych potrzebnych do sprawdzenia wiarygodności przy dostępie do konta online, to w przybliżeniu 1/500 salda konta. Z drugiej strony należy skutecznie spieniężyć cały bilans, czyli pięćsetkrotnie pomnożyć własną inwestycję. Można powiedzieć, że procedura prania brudnych pieniędzy jest trudna i ryzykowna, ale w końcu zajmują się tym profesjonaliści należący w głównej mierze do świata przestępczego.

A co z kontami użytkowników portali społecznościowych? Jeśli chodzi o robaka infekującego poprzez phishing, intencją jest, aby pozyskać możliwie jak najwięcej kont użytkowników. W jakim celu? Okazuje się, że podstawowym celem kierowania portalami społecznościowymi jest zarabianie pieniędzy poprzez rozsyłanie spamu użytkownikom, których konta zostały przywłaszczone - ta strategia nosi nazwę "Spam 2.0".

Jest to nowa forma spamu, która pojawia się w miejscu do tej pory uznanym za bezpieczne, przez co użytkownicy są bardziej narażeni na kliknięcie linku niż w przypadku spamu mailowego. Dodatkowo jest to strategia, która wykorzystuje nowoczesną inżynierię społeczną, jaką są portale społecznościowe, aby uzyskać poziom "klikalności" na niewiarygodnie wysokim poziomie. W rzeczywistości, to co wydaje się komentarzem przyjaciela na jego profilu, jest zawoalowaną reklamą.

Do tej pory Facebook wydawał się być odpornym na to zjawisko, być może dlatego, że profile nie są tam publiczne, a tym samym ograniczona jest ilość potencjalnych odbiorców. Chociaż obostrzenie to nadal funkcjonuje, sytuacja Facebooka może się zmienić. Spamerzy wybierają to miejsce, które jest bazą ogromnej ilości kontaktów i masowo wysyłają wiadomości, co pozwala na generowanie znacznych ilości pieniędzy poprzez programy partnerskie. Facebook jest narzędziem internetowych marketerów : legalnych (nazwijmy ich "deweloperami aplikacji") i fałszywych (nazwijmy ich "spamerami" lub "phisherami").

Pozostaje pytanie: jak zapobiegać cyberprzestępczości jeśli chodzi o przekierowywanie na niechcianą witrynę oraz jak nie dopuścić, aby informacja zawarta w prywatnym profilu użytkownika została użyta przez szantażystów, pedofilów lub szpiegów przemysłowych?

Jak chronić się przed kradzieżą tożsamości?

1. Należy faktycznie zwiększyć poziom zabezpieczeń sieci, zarówno na poziomie bramek sieciowych jak i sieci LAN oraz odmawiać dostępu wszelkim programom, których pochodzenia nie znamy.

2. Na komputerach i serwerach należy zainstalować automatyczny system zarządzania poprawkami i dbać o bieżącą aktualizacje.

3. Trzeba zwiększyć poziom wymaganych autoryzacji przez wprowadzenie tokenów, bądź innych urządzeń zabezpieczających dostęp do sieci.

Przed atakami sieciowymi chronią zarówno systemy antyspamowe, jak i filtrowania treści. Stanowią one pierwszą linię obrony przed podstawowymi zagrożeniami wynikającymi z hackingu, spamu, oprogramowania szpiegującego oraz phishingu. Skuteczniejszą, wielowarstwową ochronę dają dopiero zintegrowane platformy bezpieczeństwa sieciowego (UTM).

Najlepszym wyjściem jest połączenie różnych form ochrony swoich danych w sieci, czyli równoczesne korzystanie z rozwiązań UTM na styku z siecią, wdrożenie programu antywirusowego na komputerze i firewalla na serwerze oraz systemu antyspamowego na serwerach poczty. Dodatkowo można skorzystać z coraz bardziej popularnych mechanizmów anti-phishingowych, oferowanych przez przeglądarki internetowe. Najważniejsze jednak jest, aby przed wprowadzeniem informacji o sobie do sieci i zastanowić się, czy rzeczywiście ujawnianie tych danych jest absolutnie konieczne.

Mariusz Rzepka, country manager Fortinet Polska