Petya - wirus ransomware. Jak się przed nim obronić?

Od metra na Ukrainie, przez fabrykę czekolady na Tasmanii, a na systemach mierzących poziom radioaktywności w Czarnobylu - żądający okupu wirus Petya (nazywany także NonPetya) zaatakował w kilkunastu krajach. Jak się przed nim obronić? Skąd się wziął? Czy możemy obawiać się podobnego ataku.

Sygnały o ataku pojawiły się po południu, we wtorek, pierwszy o problemie poinformował Narodowy Bank Ukrainy (NBU), który przekazał, że niektóre banki mają problemy z płatnościami i obsługą klientów. Biorąc pod uwagę rosyjskie cyberataki ataki na infrastrukturę energetyczną Ukrainy z przełomu 2015 i 2016 roku, ukraiński rząd od razu skomentował, że za całą sytuacją stoi Kreml.

Trudno jednoznacznie stwierdzić, czy odpowiedzialność rzeczywiście ponoszą Rosjanie. Wiemy natomiast, jakie było źródło ataku. Jak udało się ustalić ekspertom z firmy ESET, do zainfekowania systemów wykorzystano oprogramowanie “M.E.doc", popularną na Ukrainie platformę. Wystarczyło podmienić plik automatycznej aktualizacji na wirusa, aby szkodnik bez problemu zaczął rozprzestrzeniać się po systemie. Najpierw na Ukrainie, a potem w innych krajach.

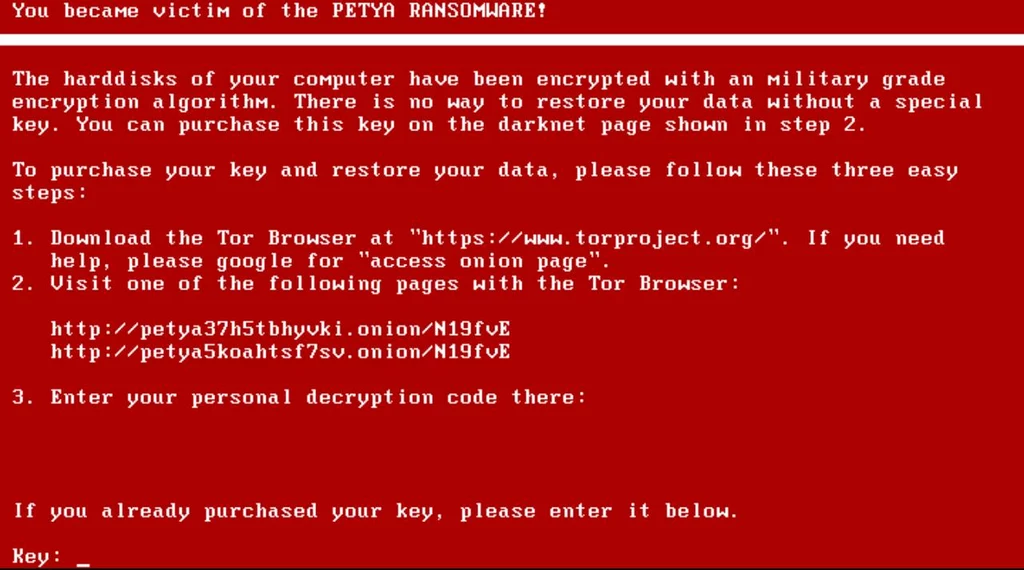

Petya - tak określono nowego szkodnika - pochodzi z rodziny ransomware, czyli oprogramowania blokującego komputer i żądającego za dostęp do plików okupu. W tym przypadku - równowartości 300 dolarów w kryptowalucie bitcoin. - Petya jest nowszym i skuteczniejszym odpowiednikiem niedawnego ataku ransomware o nazwie WannaCry. W odróżnieniu od niego, infekuje również w pełni zaktualizowane systemy. Atak przebiega w dwóch fazach - szerzenia infekcji oraz zaszyfrowania dostępu do danych na komputerze ofiary. Petya rozprzestrzenia się po sieci lokalnej próbując infekować sąsiednie komputery przy użyciu nazwy użytkownika i hasła wydobytego z komputera pierwszej ofiary. Po kilkudziesięciu minutach infekowania innych komputerów następuje automatyczny restart, po czym oprogramowanie szyfruje dostęp do plików i wyświetla ekran z żądaniem okupu - opisuje atak dla Interii Leszek Tasiemski - ekspert ds. cyberbezpieczeństwa w firmie F-Secure.

Pod żadnym pozorem nie należy uiszczać haraczu - przestępcy nie odblokują naszego urządzenia. Jak można obronić się przed tym konkretnym atakiem?

Szczepionka na Petya

W sieci pojawiła się doraźna "szczepionka", która może zatrzymać rozprzestrzenianie się Petya na naszym komputerze. Co należy zrobić? Wystarczy stworzyć plik tylko do odczytu w lokalizacji: "C:\Windows\perfc". Dokładną instrukcję, jak to zrobić, krok po kroku, można znaleźć w pod tym linkiem. Nie ma jednak pewności, czy to rozwiązanie gwarantuje 100-procentową odporność.

Firmy odpowiedzialne za programy antywirusowe już pracują nad stosownymi aktualizacjami baz wirusów. Przykładowo produkty Kaspersky Lab wykrywają te nowe ataki z nazwą: UDS:DangeroundObject.Multi.Generic.

Eksperci z F-Secure tłumaczą, jak działa atak - Petya próbuje odzyskać hasła z pamięci systemu Windows, a następnie usiłuje odnaleźć i zainfekować wszystkie urządzenia w sieci lokalnej (z użyciem portów tcp/445 i tcp/139, a także mechanizmów WMI oraz PSexec). Oznacza to tyle, że pierwotny wektor ataku jest klasyczny - w praktyce ktoś w coś musi kliknąć. Jednak, kiedy już infekcja nastąpi, to o ile na zainfekowanym komputerze znajdują się jeszcze ślady logowania administratora domeny, Petya może zainfekować wszystkie pozostałe komputery w sieci.

Po infekcji oprogramowanie modyfikuje sektor startowy dysku (MBR), instalując na nim oprogramowanie szyfrujące. Następnie przez kilkadziesiąt (30-40) minut próbuje infekować inne maszyny w sposób opisany powyżej, po czym następuje restart maszyny i jej uruchomienie do programu szyfrującego (w trybie terminala tekstowego), który jednocześnie wyświetla informację o żądanym okupie. Szyfrowanie odbywa się przy pomocy silnego algorytmu AES-128, co oznacza nikłe szanse na odszyfrowanie zawartości bez zapłacenia okupu

Warto zrobić kopię zapasową istotnych dla nas, lub dla naszej firmy, materiałów.

Czy atak dotknął Polskę?

"Nie zdecydowaliśmy się na podjęcie decyzji na podwyższenie stopnia alarmowego związanego z ostatnimi cyberatakami" - powiedziała premier Beata Szydło po spotkaniu Zespołu Zarządzania Kryzysowego. Mariusz Błaszczak, szef MSWiA miał dodać: "System zapewnienia bezpieczeństwa cybernetycznego w Polsce działa".

Jak atak odczuły polskie firmy?. "Bezpieczeństwo naszych klientów jest dla nas najważniejsze. Dlatego, w związku z międzynarodowym zagrożeniem wirusowym, wstrzymujemy wszystkie operacje transportowe i logistyczne do czasu wyjaśnienia sytuacji" - brzmiał komunikat firmy Raben. ,,W wyniku zakłócenia funkcjonowania systemów teleinformatycznych grupy kapitałowej Inter Cars nastąpiła przerwa w działaniu systemów sprzedażowych spółki i jej podmiotów zależnych. Aktualnie trwają prace zmierzające do ustalenia zakresu problemu oraz przywrócenia funkcjonalności systemów" - można przeczytać w komunikacie Inter Cars. Zapewne Petya mogła dotknąć mniejsze firmy w Polsce, ale nie podzieliły się one tą informacją na forum publicznym.

Czym był WannaCry?

Cyberprzestępcom wykorzystującym ostatnio WannaCry nie udało się wyłudzić dużej sumy, ponieważ nie byli w stanie poradzić sobie z liczbą ofiar dotkniętych przez złośliwe oprogramowanie, które rozprzestrzeniło się na niespotykaną skalę. Wygląda na to, że cyberatak przy użyciu ransomware o nazwie Petya jest bardziej "przemyślanym" działaniem nastawionym na zysk. Skończyły się czasy, w których globalne cyberataki mające na celu wyłudzanie okupów są przeprowadzane przez amatorów - komentuje dla Interia Sean Sullivan, doradca ds. cyberbezpieczeństwa w firmie F-Secure.

WannaCry zaatakował na całym świecie 12 maja. W trakcie kilku godzin systemy ochrony wykorzystywane w rozwiązaniach firmy wykryły przynajmniej 45 000 prób infekcji w 74 krajach. Szkodliwe oprogramowanie zastosowane w ataku wykorzystywało lukę w systemach Windows, która została opisana i usunięta w biuletynie MS17-010 opublikowanym przez firmę Microsoft. Po zainfekowaniu systemu atakujący wirus instalował szkodliwy moduł (rootkit), który pozwalał na pobieranie oprogramowania ransomware szyfrującego dane ofiary. Po zakończeniu szyfrowania wyświetlany był komunikat o konieczności zapłaty równowartości 600 dolarów amerykańskich w walucie Bitcoin za odszyfrowanie danych.

- Myślę, że możemy się spodziewać jeszcze wielu tego typu ataków, za każdym razem bardziej wyrafinowanych i skutecznych w rozprzestrzenianiu się. Żyjemy w czasach, kiedy złośliwe oprogramowanie będzie regularnie zakłócać funkcjonowanie nie tylko indywidualnych użytkowników, ale nawet największych instytucji oraz firm - podsumowuje Tasiemski.