Tożsamość w niebezpieczeństwie

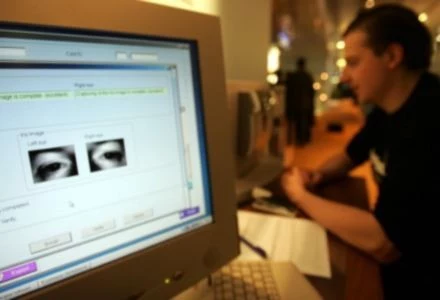

Kradzież tożsamości to nadal jedno z największych zagrożeń we współczesnym internecie. Kilka prostych zasad może nas przed nim ochronić.

- Wyrafinowanie i natężenie ataków w połączeniu z tym, że wiele rozwiązań ochronnych jest ogromnie skomplikowane technicznie, może prowadzić do przerażających sytuacji - twierdzi doktor Anton Grashion, strateg ds. bezpieczeństwa na region Europy, Środkowego Wschodu i Afryki w firmie Juniper Networks

W samym tylko ubiegłym roku z brytyjskich urzędów, funduszu zdrowia, banków, firm ubezpieczeniowych i placówek handlu detalicznego wyciekły dane osobowe aż 37 milionów osób. Ten problem pojawia się w każdym kraju o przynajmniej średnim poziomie informatyzacji.

Co może ułatwić włamanie do firmy? Przykładowo "loginy" do sieci, nazwiska czy informacje o pracownikach mogą umożliwić nieuprawnione wejście do sieci i otworzyć przed przestępcą drzwi do skarbnicy informacji. Dane te mogą być sprzedane najwyżej licytującemu w przetargu lub wykorzystane bezpośrednio do wejścia do baz danych firm, zawierających informacje finansowe, gospodarcze lub dane klientów. Cyberprzestępcy wiedzą jednak, jak nie zwrócić na siebie uwagi.

Współcześnie cyberprzestępcy działają inteligentnie. Standardowa "kradzież z włamaniem" do sieci zwróci uwagę służb informatycznych firmy. Skuteczniejszym sposobem jest dostanie się do sieci niezauważenie i skopiowanie cennych danych o klientach, zanim przedsiębiorstwo zda sobie sprawę z tego, że pada ofiarą ataku.

Najsłabszym ogniwem sieci bezpieczeństwa okazuje się być pracownik. Niezależnie od tego, czy ściąga on niedopuszczalne programy z internetu, odpowiada na pozornie zasadną prośbę o podanie hasła pocztą elektroniczną, czy tylko nieodpowiednio chroni informacje potrzebne do logowania się w sieci, zagrożenia płynące ze strony własnego personelu firm mogą być duże.

Doskonałym przykładem jest tu wspomniana wcześniej Wielka Brytania, gdzie pracownik wysłał niezaszyfrowany dysk zawierający nazwiska, adresy i informacje o rachunkach bankowych milionów rodzin w UK przesyłką kurierską. Dysk, a także kolejny wysłany później, zaginął w drodze - co wywołało burzę w mediach podsycających panikę i zachęciło ponad milion osób do zmiany haseł dostępu do rachunków bankowych i kodów PIN.

Obok lepszej edukacji pracowników konieczna jest kontrola nad oprogramowaniem takim jak komunikatory oraz aplikacje P2P. Także i wszystkie pozostałe programy działające w sieci (na przykład systemu CRM), czy ruch połączeń VoIP muszą pozostać kontrolowane.

Sytuacja w dużej firmie nie odbiega wiele od użytkowania komputera w domu. Musimy się mieć tak samo na baczności, uważnie wykonując każdy kolejny krok. Z ta różnicą, że w tym przypadku mówimy o osobach trzecich od których często zależy i nasze bezpieczeństwo.

W artykule wykorzystano fragmenty raportu JUNIPER NETWORKS JAK FIRMY MOGĄ SIĘ CHRONIĆ PRZED KRADZIEŻĄ TOŻSAMOŚCI