Złap tego wirusa a pożegnasz się z dostępem do swoich plików

Eksperci z laboratorium antywirusowego firmy Eset ostrzegają przed bardzo groźnym koniem trojańskim, który po przedostaniu się na komputer swojej ofiary szyfruje pliki i żąda za ich odblokowanie okupu w wysokości nawet 3000 euro. Od dwóch miesięcy notowana jest zwiększona aktywność tego typu zagrożeń, na celowniku których znaleźli się m.in. Polacy.

Jak podkreśla Kamil Sadkowski, analityk zagrożeń z firmy Eset, zagrożenia szyfrujące pliki i żądające opłaty za ich odblokowanie nie są niczym nowym. Nie należy ich jednak mylić z wirusami, które blokują dostęp do pulpitu użytkownika, po wcześniejszym wyświetleniu komunikatu, pochodzącego rzekomo od Policji. Te ostatnie można zwykle usunąć samodzielnie lub z pomocą doświadczonego informatyka. Rodzina zagrożeń, przed którą przestrzegają teraz specjaliści, jest zdecydowanie bardziej niebezpieczna. To grupa koni trojańskich, oznaczanych przez Eset etykietą Filecoder, które stosują tak skuteczne algorytmy szyfrujące, że przywrócenie dostępu do zablokowanych plików, bez wpłacenia okupu, w większości wypadków może okazać się niemożliwe.

Filecoder przedostaje się na dysk komputera, wykorzystując jeden z kilku sposobów. Infekcję może zainicjować sam użytkownik - odwiedzając stronę internetową, zarażającą konkretnym wariantem tego zagrożenia lub uruchamiając plik załączony do wiadomości e-mail, podszywający się np. pod dokument PDF. Filecoder może przedostać się do komputera użytkownika również w inny sposób, np. zagrożenie może zostać pobrane przez inny złośliwy program, który wcześniej zagnieździł się w systemie ofiary. Najgroźniejszą formą infekcji jest jednak atak za pośrednictwem protokołu RDP (Remote Desktop Protokol), czyli z wykorzystaniem tzw. zdalnego pulpitu. Warto przypomnieć, że RDP powstał z myślą o pomocy użytkownikom. Za pośrednictwem zdalnego pulpitu informatyk może bowiem przejąć kontrolę nad danym komputerem, zidentyfikować przyczynę nieprawidłowej pracy danej maszyny i naprawić sprzęt, bez konieczności odwiedzania klienta w domu.

Eksperci podkreślają, że na razie nie udało im się zgromadzić wystarczającej ilości danych, by udzielić odpowiedzi na pytanie w jaki sposób atakujący zdobywają dane logowania do zdalnego pulpitu - czy jest to efekt działania keyloggera, który wykrada dane zabezpieczające zdalny pulpit, czy to raczej atak siłowy, polegający na odgadywaniu, metodą prób i błędów, danych dostępowych do konkretnego RDP. Wiadomo jedynie, że po uzyskaniu dostępu do komputera ofiary, atakujący zwykle dezaktywuje oprogramowanie antywirusowe i instaluje na maszynie Filecodera, czyli konia trojańskiego, który jest równocześnie programem szyfrującym. Kamil Sadkowski podkreśla, że już sam atak za pośrednictwem RDP jest bardzo niebezpieczny, ponieważ atakujący uzyskuje pełną kontrolę nad danym komputerem - może obserwować co użytkownik widzi na swoim monitorze, może przejąć kontrolę nad wskaźnikiem myszy, wprowadzanym tekstem itd.

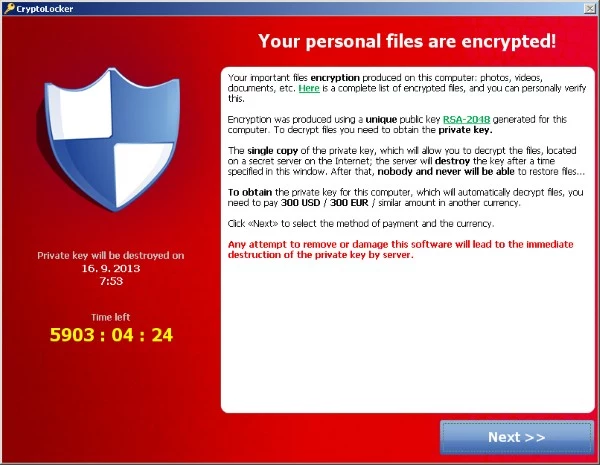

W zależności od wersji Filecoder szyfruje wybrane pliki w całości lub tylko w części, korzystając z różnych algorytmów (Blowfish, AES, RSA lub TEA). Zabezpieczone zbiory zastępują oryginalne pliki, które są albo usuwane (te czasami udaje się odzyskać za pomocą specjalnych narzędzi), albo nadpisywane (w tym wypadku odzyskanie oryginalnego pliku jest trudniejsze, a czasami po prostu niemożliwe). Wersje Filecodera rozprzestrzeniane za pośrednictwem RDP dodatkowo zastraszają użytkownika, wyświetlając monit, wygenerowany rzekomo przez jedną z międzynarodowych organizacji (które w rzeczywistości nie istnieją). Zwykle zagrożenie powołuje się na Anti Cyber Crime Department of Federal Internet Security Agency lub na Anti-Child Porn Spam Protection.

Większość zagrożeń z rodziny Filecoder żąda od swoich ofiar okupu w kwocie od 100 do 300 euro, ale odmiana Win32/Filecoder.NAC, atakująca głównie firmy, w zamian za odblokowanie dostępu do plików oczekuje aż 3000 euro. By wzbudzić w ofiarach jeszcze większy strach, wybrane wersje Filecodera dodatkowo wyświetlają zegar, który odlicza czas, jaki pozostał użytkownikowi na wpłacenie okupu. Jeśli użytkownik nie wniesie w określonym czasie stosownej opłaty zaszyfrowane pliki są trwale usuwane z zainfekowanego komputera. Najwięcej infekcji Filecoderem zarejestrowano w Rosji, Włoszech, Hiszpanii, na Ukrainie i w Rumunii. Zagrożenie jest aktywne również w Niemczech, Polsce, Czechach oraz w Stanach Zjednoczonych.

Jak uchronić się przed Filecoderem? Programy antywirusowe pomogą, jeśli zagrożenie spróbuje przedostać się na dysk komputera podczas wizyty na stronie internetowej, infekującej tym zagrożeniem lub podczas próby otwarcia załącznika, która zawiera wspomnianego konia trojańskiego. Trudniej zabezpieczyć się przed atakiem realizowanym za pośrednictwem zdalnego pulpitu (RDP) - należy pamiętać, że po włamaniu przez RDP, atakujący może zdezaktywować antywirusa, pozbawiając daną maszynę ochrony. Eksperci radzą wszystkim użytkownikom komputerów z systemami Windows, aby zabezpieczyli zdalny pulpit. Mogą to zrobić całkowicie uniemożliwiając dostęp do RDP z sieci zewnętrznej oraz łącząc się z nim za pośrednictwem bezpiecznych tuneli VPN, do których dostęp chroniony jest dwuskładnikowym uwierzytelnianiem. Warto również zaktualizować swój system operacyjny, a antywirus lub pakiet bezpieczeństwa zabezpieczyć hasłem na wypadek próby usunięcia lub zmiany konfiguracji.