Szyfrowanie nie chroni danych

Naukowcy z Princeton University dowodzą, że szyfrowanie dysków twardych, które jest powszechnie stosowane do zabezpieczania danych, w pewnych warunkach zupełnie ich nie zabezpiecza. Akademicy zaprezentowali nowy typ ataku, który nazwali "cold-boot attack".

Sprawdza się on wówczas, gdy atakujący mają fizyczny dostęp do komputera pozostającego w trybie uśpienia. Wystarczy wówczas komputer wyłączyć, podłączyć do niego urządzenie, np. klips USB, z własnym systemem operacyjnym, ponownie włączyć maszynę i odczytać zawartość jej pamięci RAM, w której znajdują się klucze kryptograficzne. Naukowcy uzyskali w ten sposób dostęp do dysków chronionych popularnymi programami, takimi jak BitLocker, FileVault, dm-crypt i TrueCrypt.

Atak jest możliwy dlatego, że w przeciwieństwie do powszechnie panującej opinii, zawartość pamięci RAM nie znika natychmiast po odłączeniu zasilania. Dane mogą pozostawać w niej nawet przez kilkadziesiąt sekund, co daje atakującemu czas na ich odczytanie. Co więcej, możliwe jest przedłużenie czasu przechowywania informacji przez RAM.

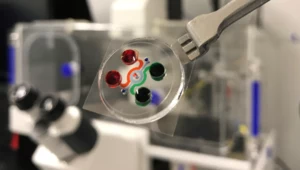

Atakujący musi jedynie schłodzić układy pamięci. W tym celu można wykorzystać sprężone powietrze w puszkach, dostępne w większości sklepów komputerowych. Przeprowadzone eksperymenty wykazały, że dobrze schłodzony układ pamięci można nawet wyjąć z komputera bez utraty zawartych w nim danych.

Akademicy sprawdzili też, co się stanie, gdy kość wrzucą do pojemnika z ciekłym azotem. Okazało się, że po godzinie od wyłączenia zasilania z takiego układu wciąż można odczytać wszystkie informacje. Możliwe więc, że chłodzenie azotem zapobiega utracie danych przez wiele dni.

Liczba błędów w danych przechowywanych w układach RAM po odłączeniu zasilania na od 60 do 600 sekund wahała się od 41 do 50 procent wówczas, gdy kości były przechowywane w temperaturze pokojowej. Natomiast gdy układy schłodzono do temperatury -50 stopni Celsjusza, liczba błędów wahała się od 0 do 0,18 proc..

Badania naukowców z Princeton dowodzą, że jeśli w ręce przestępców dostanie się włączony komputer, szyfrowanie dysku twardego nie zabezpieczy danych, gdyż możliwe jest wydobycie przechowywanych w pamięci RAM kluczy kryptograficznych. Akademicy nie wiedzą, w jaki sposób można zabezpieczyć się przed tego typu atakiem.

Na stronach Princeton University udostępniono plik PDF ze szczegółowymi wynikami badań.

Mariusz Błoński