3 mln urządzeń mobilnych zaatakowanych w pół roku

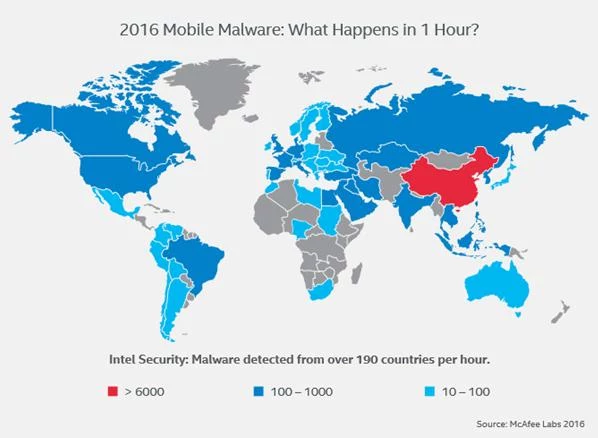

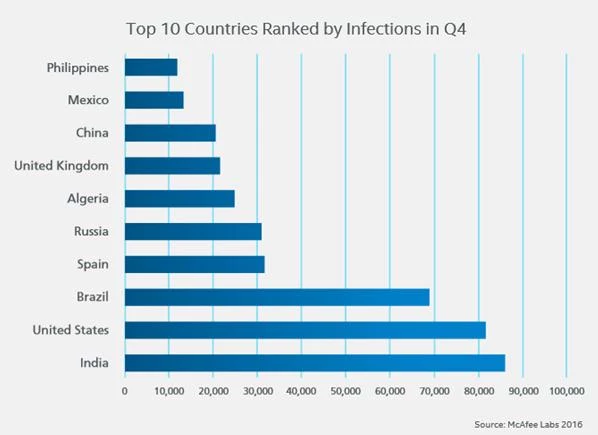

Ile złośliwego oprogramowania na urządzenia mobilne pojawia się w poszczególnych krajach co godzinę? Które kraje atakowane były najczęściej? Intel Security opublikował nowy raport pokazujący krajobraz zagrożeń w środowisku mobilnym. Raport zatytułowany "Mobile Threat Report What’s on the Horizon for 2016" ostrzega przed narastającymi zagrożeniami, które ewoluują pod wpływem różnych czynników i pokazuje, jak obszerne jest to zjawisko na przykładzie 190 krajów.

Z badań McAfee Labs wynika, że w ciągu ostatnich 6 miesięcy aż 3 miliony urządzeń zostały zaatakowane przez malware pochodzący ze sklepów z aplikacjami. Raport nieprzypadkowo pojawił się w czasie Mobile World Congress, w którym Intel Security brał udział. - Mobile World Congress daje nam wgląd w innowacje, które pojawią się w naszych sklepach w tym roku. Niestety, coraz więcej urządzeń oznacza także większą szansę dla hakerów i wzrost zagrożeń bezpieczeństwa. Nasz najnowszy raport pokazuje, w jak ogromnym tempie pojawiają się nowe próbki złośliwego oprogramowania na urządzenia mobilne. Potrzeba odpowiednich zabezpieczeń stale rośnie. Dziś już nie wystarczy PIN i hasło, aby ochronić nasze urządzenia i dane - mówi Raj Samani, Chief Technology Officer EMEA firmy Intel Security.

Jednym z czynników wpływających na to, że smartfony i tablety pojawiają się w centrum zainteresowania cyberprzestępców, jest ich rosnąca jakość, moc i pojemność. Dzięki temu wciąż wzrasta liczba osób wykonujących za pomocą urządzeń mobilnych coraz bardziej skomplikowane operacje, m.in. zakupy online czy płacenie rachunków. Liczba próbek złośliwego oprogramowania skierowanego w stronę urządzeń mobilnych wzrosła w porównaniu do poprzedniego kwartału aż o 24 proc. - Warto pamiętać, że bardzo często hakerzy nie są zainteresowani samym urządzeniem mobilnym, a chcą za jego pośrednictwem uzyskać dostęp do innych urządzeń i danych znajdujących się w sieci organizacji - mówi Arkadiusz Krawczyk, Country Manager w Intel Security Poland. - Hakerzy ostrzą sobie zęby na przechowywane w mobilnych urządzeniach dane oraz na przepływające przez nie ważne informacje.

Inne dane ujawnione w raporcie: - W ciągu ostatnich 6 miesięcy wykryto aż 37 mln próbek złośliwego oprogramowania

- Zidentyfikowano ponad 1.000.000 adresów URL, które prowadziły do zainfekowanych stron WWW w ponad 4 milionach urządzeń mobilnych

- Ujawniono, że poziom ataków typu ransomware wzrósł w 2015 roku o 155 proc. w porównaniu do roku ubiegłego

- Przewiduje się, że do 2018 roku do sieci zostanie podpiętych 780 mln urządzeń, w 2015 roku było ich stosunkowo mniej - 500 mln

Jak chronić smartfony i tablety

Stosowanie się do kilku prostych reguł pomoże zabezpieczyć mobilne urządzenia przed atakami hakerów.

Po pierwsze - ostrożność podczas instalowania aplikacji. Zawsze należy pobierać je z oficjalnych źródeł. Warto jednak pamiętać, że i to nie daje 100 proc. gwarancji bezpieczeństwa. Cyberprzestępcy bowiem szybko i podstępnie wnikają do smartfonów przez istniejące dziury w oficjalnych i najpopularniejszych aplikacjach. Trzeba zatem śledzić i instalować aktualizacje. Koniecznie trzeba dokładnie czytać komunikaty, regulaminy i pozwolenia podczas instalacji. Nie wolno akceptować wszystkich pojawiających się powiadomień, ponieważ przez takie działanie użytkownik pozwala aplikacji na dostęp do internetu, książki z kontaktami lub skonfigurowanych na urządzeniu kont pocztowych, a nawet bankowych. Najbardziej niebezpieczne jest udzielnie zgody na dostęp do ID abonenta.

Po drugie - SMS-y. Jednym ze sposobów na dostanie się choćby do finansów są SMS-y Premium, które mogą bardzo szybko narazić użytkowników na wysokie rachunki. Równie niebezpieczne są aplikacje, które wykradają kody jednorazowe do bankowych rachunków, przychodzące właśnie w wiadomościach SMS, pozwalające na obejście wieloskładnikowego uwierzytelniania w bankach.

Po trzecie - poczta email. Niezwykle niebezpieczne są wiadomości typu phishing, które można odebrać w mobilnej skrzynce emailowej. Fałszywy email może zawierać choćby nieprawdziwy rachunek z wezwaniem do zapłaty, może też przenieść użytkownika na spreparowaną stronę podszywającą się np. pod stronę logowania banku.

Po czwarte - ostrożne korzystanie z publicznych i niezabezpieczonych sieci Wi-Fi. Warto pamiętać, że poprzez niezabezpieczone, publiczne, otwarte sieci hakerzy mogą dostawać się do danych zgromadzonych na urządzeniach mobilnych.

Po piąte - hasła. A raczej ich brak. Polityki bezpieczeństwa w firmach często nakazują ustawianie haseł na komputerach PC, aby nikt niepowołany nie mógł skorzystać z tych urządzeń. Tak samo powinny być traktowane smartfony i tablety. Nie używając haseł dostępowych, użytkownicy ułatwiają zadanie wszystkim, którzy będą chcieli poznać zawartość kart pamięci telefonów.

![Fakty i mity o przetrwaniu upałów. Sprawdź, ile naprawdę wiesz [QUIZ]](https://i.iplsc.com/000JGR0BAWS7MK0B-C401.webp)