20-letnia metoda cyberataku, która nadal jest groźna

Szukając powiązania między współczesnym ugrupowaniem cyberprzestępczym, a atakami Moonlight Maze, które pod koniec lat 90. uderzyły w Pentagon, NASA i inne organizacje, badacze z Kaspersky Lab i Kings College London odkryli próbki, dzienniki zdarzeń oraz artefakty związane z tą bardzo starą kampanią. Jak ustalono, trojan, który był wykorzystywany w 1998 r. przez grupę Moonlight Maze w celu przechwytywania informacji z sieci ofiar, jest powiązany ze szkodliwym programem stosowanym przez ugrupowanie Turla w 2011 r. i prawdopodobnie także w 2017 r.

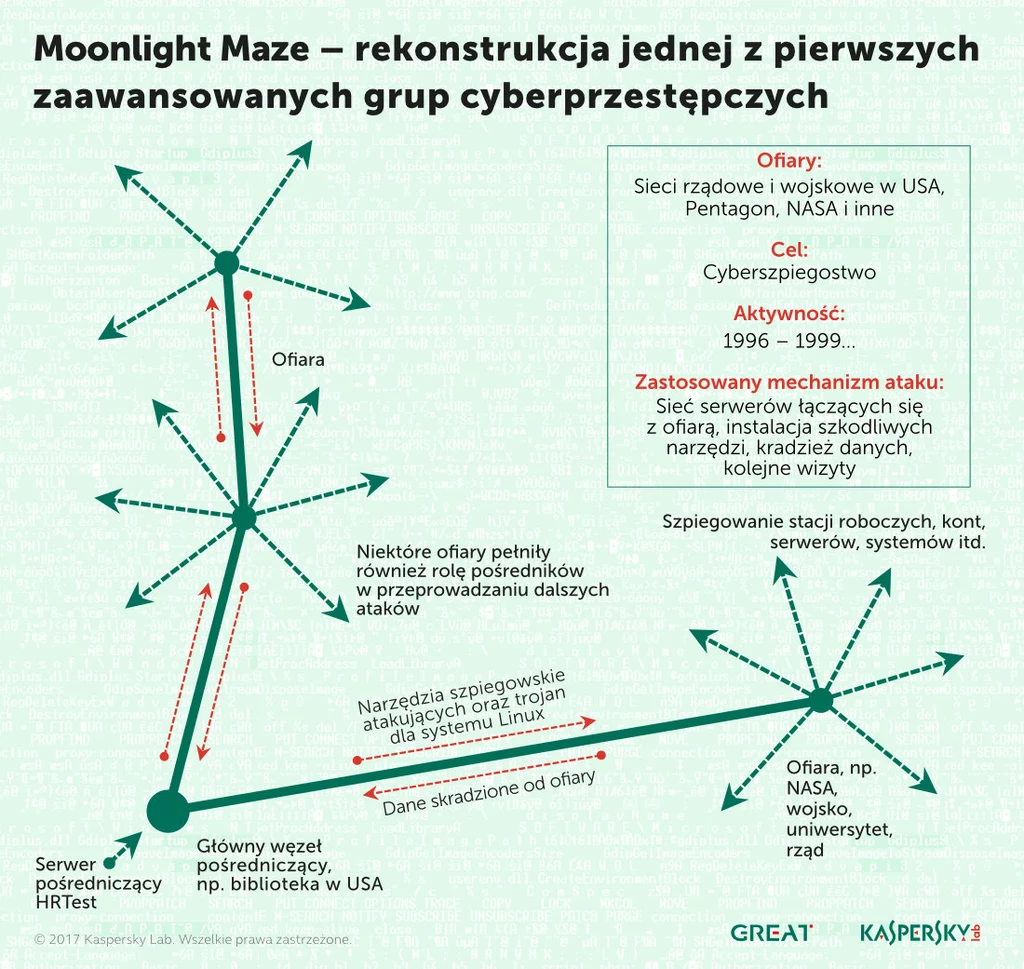

Z obecnych doniesień dotyczących Moonlight Maze wynika, że począwszy od 1996 r. amerykańskie wojsko i sieci rządowe, jak również uniwersytety, instytucje badawcze, a nawet Departament Energii, zaczęły wykrywać włamania do swoich systemów. W 1998 r. FBI i Departament Obrony rozpoczęły szeroko zakrojone dochodzenie. Cała historia wyszła na jaw w 1999 r., jednak duża część dowodów pozostała tajna, a w efekcie szczegóły kampanii Moonlight Maze zostały owiane tajemnicą i narosło wokół nich wiele mitów.

W kolejnych latach pierwotni badacze z trzech różnych państw zajmujący się tą kampanią utrzymywali, że Moonlight Maze ewoluował w rosyjskojęzyczne ugrupowanie Turla, znane również jako Snake, Uroburos, Venomous Bear oraz Krypton. Powszechnie uważa się, że ugrupowanie Turla jest aktywne od 2007 r.

Archiwum z próbkami

W 2016 r. podczas prowadzenia badań do swojej książki pt. „Rise of the Machines” Thomas Rid z Kings College London znalazł namiary na byłego administratora systemu pracującego w organizacji, której serwer został porwany w celu wykorzystania jako „pośrednik” przez ugrupowanie Moonlight Maze. HRTest - bo tak został nazwany ten serwer - został wykorzystany do przeprowadzenia ataków na Stany Zjednoczone. Przebywający już na emeryturze specjalista ds. IT zachował oryginalny serwer i kopie wszystkiego, co miało związek z atakiem, przekazując to Kings College i Kaspersky Lab do dalszej analizy.

Badacze z Kaspersky Lab, Juan Andres Guerrero-Saade oraz Costin Raiu, wraz z Thomasem Ridem i Dannym Moorem z Kings College, poświęcili dziewięć miesięcy na szczegółową analizę techniczną tych próbek. Odtworzyli operacje przeprowadzone przez atakujących, ich narzędzia i techniki oraz przeprowadzili równoległe dochodzenie, aby sprawdzić, czy można potwierdzić rzekomy związek z ugrupowaniem Turla.

Moonlight Maze stanowił kampanię ataków opartych na systemie Unix, której celem były systemy Solaris. Jak ustalono, wykorzystano trojana dającego zdalny dostęp, opartego na tzw. LOKI2 (programie, który ukazał się w 1996 r. i pozwala użytkownikom pobierać dane za pośrednictwem tajnych kanałów). Skłoniło to badaczy do ponownego przyjrzenia się niektórym rzadkim próbkom dla systemu Linux wykorzystywanym przez ugrupowanie Turla, które Kaspersky Lab wykrył w 2014 r. Występujące pod nazwą Penquin Turla, próbki te również opierają się na programie LOKI2. Ponadto ponowna analiza wykazała, że wszystkie próbki wykorzystywały kod stworzony w latach 1999-2004.

Niezwykłe jest to, że kod ten jest nadal wykorzystywany w atakach. Zauważono go na wolności w 2011 r., gdy został wykryty w ataku przeprowadzonym na wykonawcę z branży zbrojeniowej, firmę Ruag w Szwajcarii, który został przypisany ugrupowaniu Turla. Następnie, w marcu 2017 r., badacze wykryli nową próbkę trojana Penquin Turla dostarczoną z systemu w Niemczech. Istnieje możliwość, że Turla wykorzystuje stary kod w celu przeprowadzania ataków na ściśle chronione obiekty, w których włamanie przy użyciu standardowych narzędzi systemu Windows może być trudniejsze.

- Pod koniec lat 90. nikt nie przewidywał, że skoordynowana kampania cyberszpiegowska może mieć tak duży zasięg i trwać tak długo. Musimy zadać sobie pytanie, dlaczego atakujący wciąż są w stanie wykorzystywać stary kod we współczesnych atakach. Analiza próbek Moonlight Maze to nie tylko fascynujące badanie archeologiczne – to również przypomnienie, że posiadający odpowiednie zasoby przeciwnicy nie znikną tak po prostu, a naszym zadaniem jest obrona systemów z wykorzystaniem naszych umiejętności - powiedział Juan Andres Guerrero-Saade, starszy badacz ds. cyberbezpieczeństwa z Kaspersky Lab.

Nowo odkryte pliki związane z kampanią Moonlight Maze ujawniają wiele fascynujących szczegółów odnośnie sposobu przeprowadzania ataków przy użyciu złożonej sieci serwerów proxy oraz wskazują na wysoki poziom umiejętności oraz narzędzi stosowanych przez atakujących.