"Na admina" - nowa forma wyłudzeń danych

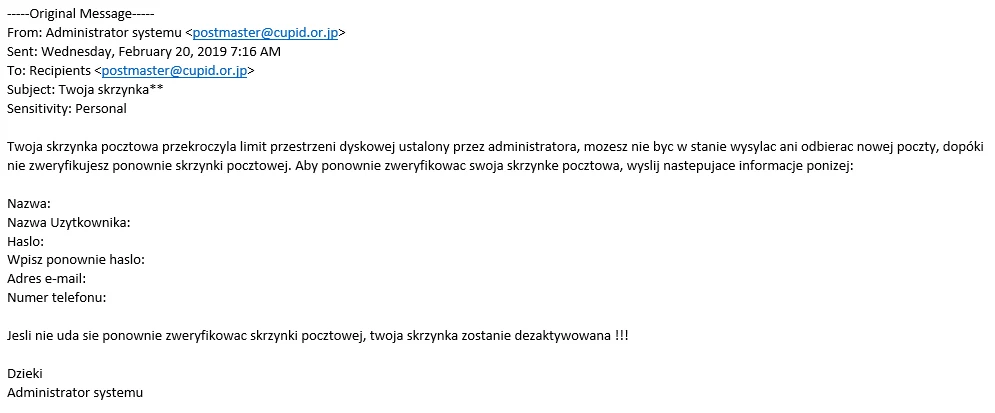

W ostatnim czasie pojawiły się wiadomości e-mail, które informowały pracowników polskich firm o zapełnieniu firmowej skrzynki pocztowej. Nie byłoby w tym nic dziwnego, gdyby nie to, że "administrator systemu" – nadawca wiadomości – prosił o przesłanie m.in. swojego loginu i hasła oraz… numeru telefonu, w celu odzyskania dostępu do skrzynki.

Kampania phishingowa wykorzystująca sztuczkę "na admina" została wyłapana przez firmowy filtr antyspamowy. Wiadomość e-mail była rzekomo adresowana przez administratora systemu, który prosił w mejlu o weryfikację danych dotyczących skrzynki pocztowej - odesłanie m.in. nazwy użytkownika, loginu, numeru telefonu oraz hasła do firmowej poczty, by móc zwolnić zasoby skrzynki pocztowej użytkownika i pozwolić na odbieranie kolejnych wiadomości. W przeciwnym razie groził, że skrzynka zostanie dezaktywowana.

Taka wiadomość mogłaby zmrozić krew w żyłach niejednego pracownika. Cyberprzestępca, stojący za kampanią, w rzeczywistości kradł w ten sposób wrażliwe dane pracowników, którzy dali się nabrać na sztuczkę. W opinii Daniela Suchockiego, trenera Autoryzowanego Centrum Szkoleniowego DAGMA, to jeden z wielu wyrafinowanych ataków, które w ostatnim czasie skierowane są na podatnych w firmie pracowników.

- Kampanie phishingowe są bardzo skuteczne, ponieważ działają na zasadzie skali - jeżeli cyberprzestępca wyśle milion takich wiadomości to zawsze znajdzie się osoba, która odpowie na takiego maila bez zastanowienia. Taka forma ataku jest bardzo często stosowana przez cyberprzestępców, którzy wysyłają wiadomości e-mail zawierające szkodliwy załącznik, zazwyczaj spakowany w archiwum. W takich sytuacjach odbiorca, aby dostać się do docelowej zawartości, musi rozpakować plik i podać np. hasło. Już wtedy pracownikowi powinna zaświecić się przysłowiowa czerwona lampka - wyjaśnia Daniel Suchocki.

Jak dodaje, obecna kampania "wymusza" jedynie podanie "kliku informacji". - Wystarczy moment nieuwagi, gorszy dzień, brak czasu by podać cyberprzestępcy swoje dane i odhaczyć zadanie z listy - uzupełnia Suchocki.

Zaniedbania pracowników główną przyczyną wycieków danych

Jak czytamy w raporcie "Cyberbezpieczeństwo. Trendy 2019", to właśnie zaniedbania pracowników (48%) są najczęstszą przyczyną wycieku firmowych danych. W opinii eksperta z ACS Dagma, niedostateczną wiedzę pracowników wykorzystują w głównej mierze twórcy kampanii phishingowych, którzy stosują zaawansowane sztuczki socjotechniczne. Sprawiają oni, że osoby zatrudnione w firmie są w stanie wpaść w przysłowiowe sidła cyberprzestępcy, czyli kliknąć w link do podmienionej strony np. banku, pobrać zainfekowany załącznik do faktury, czy - jak w przypadku oszustwa "na admina" - odesłać swoje dane logowania do firmowej poczty.

- Mimo wdrożenia w firmie zaawansowanych zabezpieczeń to nadal pracownik jest najsłabszym ogniwem w łańcuchu bezpieczeństwa przedsiębiorstwa. Dopóki świadomość użytkowników nie będzie na tyle duża, że sami będą potrafili bronić się przed technikami jakimi posługują się socjotechnicy, dopóty będą najczęstszym wektorem ataku na organizację - tłumaczy Suchocki.

Nie można zapominać o tym, że podstawą bezpieczeństwa firmowej sieci są przede wszystkim zabezpieczenia w postaci firewalli lub popularnych na rynku urządzeń typu Next Gen. Takie rozwiązania potrafią skutecznie przechwycić spam oraz wiadomości e-mail, zawierające zainfekowane załączniki lub podejrzane treści.

- Nowoczesne zagrożenia wymagają wdrożenia odpowiednich zabezpieczeń. Stanowią one pierwszą linię obrony przed spamem atakującym firmowe skrzynki pocztowe. Odpowiednia technologia powiązana z zaawansowaną heurystyką, czy blokowaniem niechcianych wiadomości u źródła - już na poziomie serwera rozsyłającego spam, pozwalają zwiększyć bezpieczeństwo firmowej sieci i tym samym chronić jej cenne zasoby - komentuje Piotr Zielaskiewicz, product manager rozwiązań Stormshield w Dagmie.

W opinii Piotra Zielaskiewicza, posiadanie skutecznego filtru antyspamowego w firmie może zatrzymać większość wątpliwych wiadomości e-mail, a tym samym zmniejszyć prawdopodobieństwo otwarcia zainfekowanego mejla przez nieświadomego zagrożeń pracownika.