Windows 7 odporny na ataki botnetów

Według najnowszego badania Microsoft Security Intelligence Report, Windows 7 jest najbardziej odpornym na ataki botnetowe systemem operacyjnym w historii firmy.

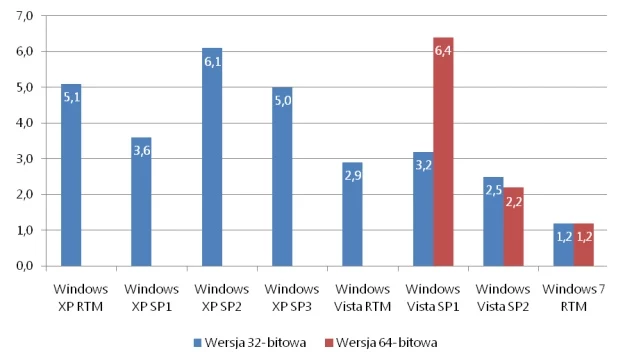

Windows 7 RTM oraz Windows Server 2008 R2 RTM to najbardziej odporne na ataki botnetów systemy operacyjne Microsoft, wynika z raportu Microsoft Security Intelligence Report za pierwsze półrocze 2010 roku. Współczynnik infekcji związany z różnymi systemami i pakietami serwisowymi zależy od funkcji oraz dostępnych aktualizacji poszczególnych wersji systemu operacyjnego Windows oraz sposobów używania każdej wersji przez użytkowników. Porównując dostępne na rynku systemy operacyjne Windows, raport wskazuje, że współczynniki infekcji botnetowych dla Windows 7 i Windows Vista są znacznie niższe niż w przypadku ich desktopowego poprzednika Windows XP z dowolnym pakietem serwisowym.

Biorąc pod uwagę tylko komputery z najnowszą wersją pakietu serwisowego dla odpowiedniego systemu operacyjnego, współczynnik infekcji dla Windows XP SP3 jest dwukrotnie wyższy niż dla Windows Vista SP2 i ponad czterokrotnie wyższy niż w przypadku Windows 7 RTM, co obrazuje poniższy wykres (dane za drugi kwartał 2010 roku):

Współczynniki infekcji dla Windows XP RTM i SP1 są niższe niż dla nowszych wersji Windows XP. Liczba instalacji MSRT (Microsoft Software Removal Tool) w starszych systemach, które nie są już wspierane przez Microsoft, znacznie zmniejszyła się w kilku ostatnich kwartałach ze względu na modernizowanie komputerów lub wycofywanie ich z użytku. W miarę, jak użytkownicy komputerów oraz organizacje przechodzą na nowsze pakiety serwisowe lub wersje Windows, komputery działające pod kontrolą starszych systemów operacyjnych są często relegowane do ról nieprodukcyjnych lub innych wyspecjalizowanych środowisk, co może tłumaczyć niższe współczynniki infekcji.

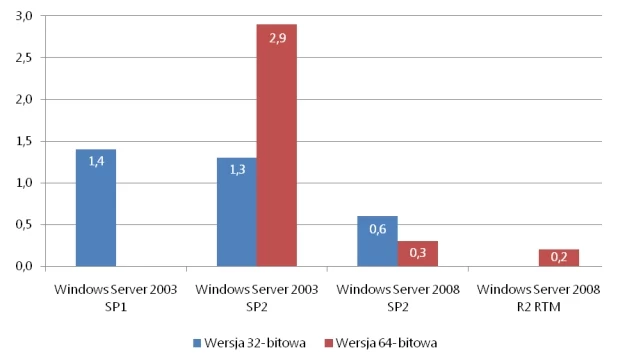

Współczynniki infekcji dla Windows Server są ogólnie niższe niż w przypadku klienckich wersji Windows. Serwery są mniej narażone na atak niż komputery działające pod kontrolą klienckich systemów operacyjnych, ponieważ zazwyczaj są używane w kontrolowanych warunkach przez wyszkolonych administratorów i chronione przez jedną lub wiele warstw zabezpieczeń (dane za drugi kwartał 2010 roku):

- Dane, które podajemy w naszym raporcie ilustrują średni miesięczny współczynnik infekcji botnetowych dla każdej kombinacji system operacyjny-pakiet serwisowy, która złożyła się na przynajmniej 0,05 procenta łącznej liczby wykonań MSRT w drugim kwartale bieżącego roku - powiedział Marcin Klimowski z polskiego oddziału firmy Microsoft, odpowiedzialny za rozwój platformy Windows w Polsce. Współczynnik ten określamy jako botowy CCM, czyli liczba komputerów, z których usunięto złośliwe oprogramowanie związane z botami na każde 1000 uruchomień MSRT - wyjaśnił.

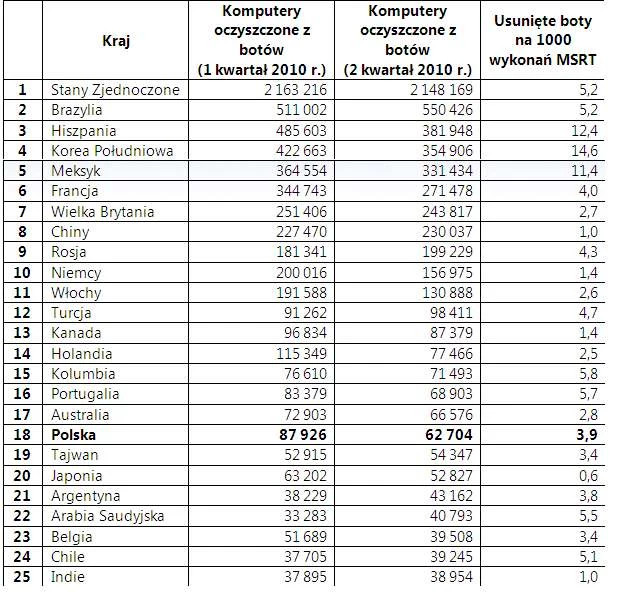

Raport podaje również dane telemetryczne z 25 państw, w których wykryto i usunięto najwięcej botnetowych infekcji w drugim kwartale 2010 roku. Dane te umożliwiają porównanie współczynników, wzorców i trendów infekcji w różnych lokalizacjach. Lista jest zdominowana przez gęsto zaludnione lokalizacje z dużą liczbą użytkowników komputerów, ze Stanami Zjednoczonymi i Brazylią na czele.

Ale po uwzględnieniu tych różnic poprzez obliczenie liczby infekcji na 1000 wdrożeń MSRT okazuje się, że spośród lokalizacji wymienionych w poniższej tabeli najwyższe współczynniki infekcji mają Korea Południowa, Hiszpania i Meksyk. Polska z współczynnikiem na poziomie 3,9 uplasowała się na 13 miejscu:

Według raportu, pomiędzy marcem a czerwcem 2010 roku najwięcej spamu wysyłał botnet Lethic (56,7 procent), choć kontrolował zaledwie 8,3 procent znanych botnetowych adresów IP. Drugie miejsce w zestawieniu uzyskał botnet Rustock , który kontrolował 55,6 procent znanych botnetowych adresów IP, ale wysłał tylko 16,9 procent spamu. Na trzecim miejscu uplasował się botnet Cutwail, który odpowiadał za 15,4 procent spamu wysłanego spod 11,8 procent znanych botnetowych adresów IP.

Jak się bronić przed złośliwym oprogramowaniem?

Każdy komputer podłączony do sieci jest potencjalną bramą wejściową dla intruzów, którzy próbują uzyskać nieautoryzowany dostęp do danych na nim zapisanych. W raporcie Microsoft można także znaleźć kilka wskazówek, jak chronić komputer przed potencjalnymi zagrożeniami. Poniższe wskazówki zostały nie tylko opracowane przez firmę Microsoft, ale są także przez nią wewnętrznie stosowane:

- Regularnie instaluj aktualizacje.

- Zabezpiecz komputer hasłem.

- Ustaw hasło wygaszacza ekranu.

- Zablokuj swój komputer, gdy odchodzisz od miejsca pracy.

- Zainstaluj i włącz aplikację chroniącą przed złośliwym oprogramowaniem.

- Szyfruj dyski za pomocą technologii Windows BitLocker.

- Instaluj oprogramowanie tylko z zaufanych źródeł.

- Klikaj na łącza dopiero po zweryfikowaniu ich pochodzenia.