Cyberwojna: Konflikt, na który nikt nie jest jeszcze gotowy

Nie wybuchy ani wystrzały będą najgroźniejszym orężem wojen XXI wieku. Wojna może rozstrzygać się bez jednego wystrzału. Broń przestanie strzelać. Drony i samoloty będą rozbijać się o drzewa czy góry. Sprzęt i zaopatrzenie nie dotrą. A gospodarka, służba zdrowia i cała krytyczna infrastruktura objętego konfliktem państwa po prostu przestanie działać. Cyberwojna nadeszła. I nikt nie jest na nią gotowy.

Według Rosjan spadły bomby i padły strzały ostrzegawcze. Brytyjczycy zaprzeczają. Ale nawet jeśli rzeczywiście rosyjskie bombowce otworzyły ogień - nawet na pokaz - w pobliżu brytyjskiego niszczyciela, to nie one były najgroźniejszą bronią, jaką wykorzystano podczas tego incydentu.

HMS Defender, niszczyciel najnowszej, brytyjskiej klasy Daring, 23 czerwca znalazł się na wodach w pobliżu Krymu. Okręt płynął z Odessy do Gruzji. Dwa dni wcześniej na jego pokładzie Brytyjczycy i Ukraińcy podpisali umowę o współpracy ich marynarek wojennych.

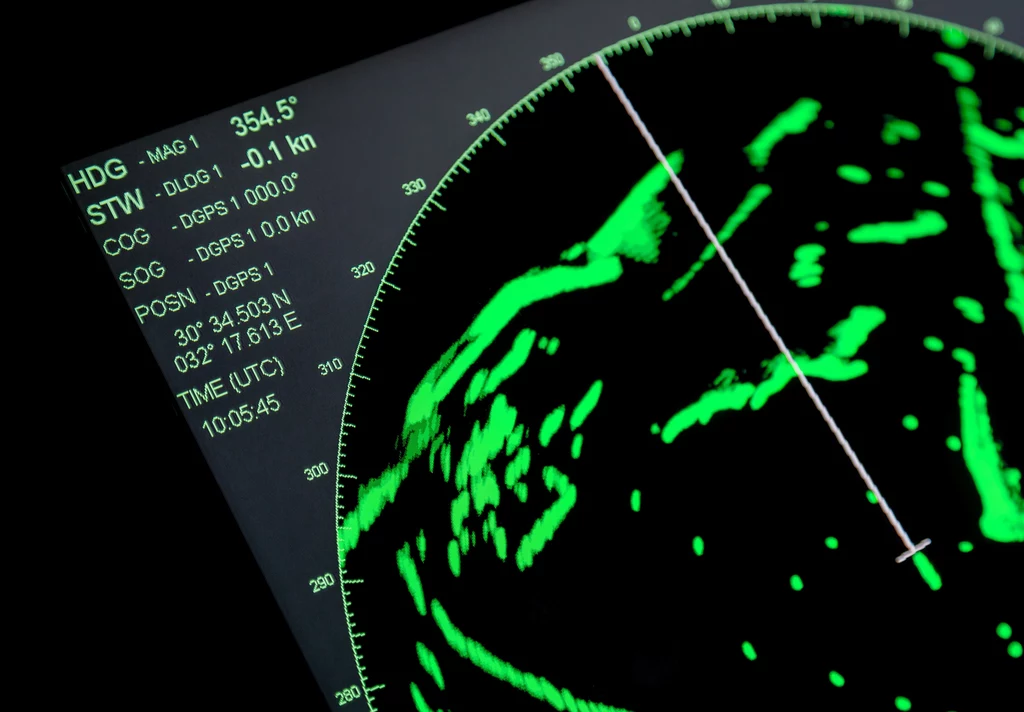

Według Rosjan misja Defendera nie była czysto dyplomatyczna. Według danych morskiego systemu morskiej identyfikacji AIS, który monitoruje pozycje statków w celu zapewnienia bezpieczeństwa żeglugi, 18 czerwca Defender opuścił Odessę w towarzystwie holenderskiej fregaty HNLMS Evertsen i udał się wprost do kontrolowanego przez Rosjan Sewastopola.

Dane z systemu wskazywały, że obie jednostki podpłynęły na odległość zaledwie dwóch mil morskich od wejścia do strategicznego portu, który mieści dowództwo rosyjskiej floty czarnomorskiej. To prowokacyjne zachowanie miało uzasadniać agresywne środki podjęte przez rosyjskie wojsko gdy okręty ponownie pojawiły się w pobliżu Krymu.

Tyle że ani Defender, ani Evertsen 18 czerwca nigdzie się nie ruszyły. Zdjęcia satelitarne i kamery w porcie pokazują, że jednostki, zamiast straszyć rosyjską admiralicję, stały spokojnie w Odessie, 180 mil dalej.

Wiele wskazuje na to, że oba okręty padły ofiarą hakerskiego ataku, w ramach którego napastnicy sfałszowali ich pozycje. Nie były pierwszymi ani ostatnimi. GPS i oparte na nim systemy nawigacyjne, które od dziesięcioleci stanowią podstawowe narzędzie wojskowych i cywilów, stał się bronią.

Bardzo długo główną obawą wojskowych planistów związaną z uzależnieniem licznych systemów - od logistyki po systemy naprowadzania bomb - od nawigacji satelitarnej było to, że sygnał GPS, ze swojej natury bardzo słaby, jest bardzo łatwy do zagłuszania. Ale manipulowanie postrzeganą pozycją wykorzystujących go urządzeń jest narzędziem o wiele bardziej niebezpiecznym.

Pierwsi o tym, że z GPS dzieje się coś niedobrego, przekonali się gracze w Pokemon Go. W 2016 r. okazało się, że wszystkie smartfony korzystające z GPS w Moskwie, według systemu znajdują się w jednym miejscu - na położonym 32 km od centrum miasta lotnisku Wnukowo. Zakłócający sygnał wydawał się pochodzić wprost z Kremla.

To prawdopodobnie rodzaj defensywnej tarczy chroniącej centrum rosyjskiej władzy. Skoro wiele bomb, pocisków i dronów NATO polega na GPS, system utrudniałby bądź uniemożliwiał im trafienie w cel.

Ale wkrótce do podobnych incydentów zaczęło dochodzić daleko od Kremla. W 2017 r. kapitan statku stojącego w porcie w Noworosyjsku odkrył, że jego GPS upiera się, że frachtowiec znajduje się na lotnisku Gelendżik, 32 km w głąb lądu. Ten sam problem zgłosili kapitanowie 20 innych jednostek.

Todd Humphreys z University of Texas w Austin od wielu lat ostrzega przed niebezpieczeństwem fałszowania danych GPS. W 2013 roku badacz pokazał, jak superjacht wyposażony w najnowocześniejsze systemy nawigacyjne może zostać ściągnięty z kursu przez kogoś, kto sfałszuje sygnały GPS.

"Zachowanie odbiornika podczas incydentu na Morzu Czarnym było bardzo podobne do tych kontrolowanych ataków, które przeprowadził mój zespół", mówił inżynier magazynowi New Scientist. Do udanego ataku wystarczy mały, jednowatowy nadajnik umieszczony na szczycie wzgórza, samolocie czy dronie.

W kolejnych latach podobne ataki tylko się nasilały. W 2017 r. Pentagon prowadził śledztwo mające wyjaśnić, czy atak hakerski odpowiadał za kolizję niszczyciela USS John McCain z liberyjskim frachtowcem Alnic MC. W 2019 r. Stena Impero, tankowiec płynący pod brytyjską banderą, został prawdopodobnie zwabiony przez Iran na jego wody terytorialne za pomocą sfałszowanych danych GPS. A hakerzy podrabiający dane systemu AIS stworzyli "duchy" setek okrętów wojennych, które na komputerowych ekranach wykonywały serię prowokacyjnych manewrów.

Wśród "duchów" znalazły się brytyjski lotniskowiec HMS Queen Elizabeth czy amerykański niszczyciel USS Roosevelt, który miał o cztery mile morskie naruszyć rosyjskie wody terytorialne. Według Bjorna Bergmana, analityka organizacji ekologicznych SkyTruth i Global Fishing Watch, który zazwyczaj analizuje ruchy flot rybackich, między 27 sierpnia 2020 a 15 lipca 2021 ofiarami podobnych fałszerstw padło niemal 100 okrętów.

Ofiarą ataku padła także Polska. Podczas ćwiczeń Zapad-21 dane AIS wykazały, że zaledwie kilka mil morskich od Gdyni pojawiły się rosyjskie okręty wojenne. Tyle że na żadnych zdjęciach satelitarnych ich nie było. Polskie Dowództwo Operacyjne Rodzajów Sił Zbrojnych nazwało sytuację “fake newsem", tyle że fałszywa była tylko pozycja statków. Zagrożenie, które płynie z możliwości zdezorientowania czy sprowokowania przeciwnika płynące z podobnych ataków jest bardzo realne. A to tylko początek problemu.

"W dzisiejszych czasach można myśleć o statkach komercyjnych jako o podatnych na ataki pływających systemach komputerowych podatnych na włamania" - mówił BBC Jean-Charles Gordon, analityk Lloyd’s List Intelligence.

Czym to się może skończyć? Do spowodowania globalnego kryzysu gospodarczego może wystarczyć kilka linijek kodu. To, jak wrażliwym systemem jest globalny łańcuch logistyczny doskonale pokazała epopeja statku "Ever Given". Drobny błąd nawigacyjny zablokował na wiele dni najważniejszą drogę morską świata i sparaliżował globalny transport towarów. Co, jeśli następnym razem to nie będzie wypadek, a celowe działanie? Co, jeśli któregoś dnia jednocześnie dwa statki staną w poprzek Kanału Sueskiego i Panamskiego?

Okazuje się, że to zadanie zaskakująco proste. Podczas tegorocznej hakerskiej gry wojennej "Hack The Sea Village", prowadzonej podczas sierpniowej konferencji DefCon, mały zespół specjalistów od cyberbezpieczeństwa był w stanie przejąć kontrolę nad wszystkimi krytycznymi systemami statku, w tym jego sterem i przepustnicą. Wdarli się do systemu przez jego system GPS i szybko zajęli wszystkie systemy, wykorzystując fakt, że zabezpieczenia komputerów okazały się wyjątkowo słabe. I często zabezpieczone jedynie fabrycznymi hasłami producenta.

To właśnie może być jedna z twarzy współczesnej cyberwojny. Nie wielkie, efektowne ataki, ale stałe nękanie przy pomocy coraz bardziej zaawansowanych i kłopotliwych ataków. Przeciwnik może zostać powalony bez jednego wystrzału nie przez jeden, zmasowany atak, ale przez "śmierć przez tysiąc hacków". Bazy wojskowe stracą łączność i zasilanie. Statki z zaopatrzeniem nie dopłyną. A gospodarka kraju zostanie sparaliżowana przez wysychające gazociągi, paraliż logistyczny czy brak prądu w gniazdkach.

Jeśli myślisz, że którykolwiek z tych systemów będzie działał zgodnie z oczekiwaniami w czasie wojny, to sam się oszukujesz

Tak Bruce Shneier, specjalista od cyberbezpieczeństwa i wykładowca Harvarda skwitował prezentację dotyczącą systemów logistycznych Dowództwa Transportu amerykańskiej armii w 2017 r. Skomputeryzowane systemy logistyczne amerykańskiego wojska są oparte na jawnym, szeroko dostępnym oprogramowaniu, co ułatwia współpracę z cywilnymi firmami, takimi jak FedEx, ale jest niemal zaproszeniem do ataków.

Wojskowi wiedzą o problemie. Stworzony w 2019 r. raport Government Accountability Office, amerykańskiego odpowiednika NIK stwierdza, że niemal wszystkie systemy kontrolujące działanie amerykańskiego wojska są podatne na ataki. “Departament Obrony wciąż uczy się, jak kontraktować cyberbezpieczeństwo w systemach uzbrojenia" stwierdza w konkluzjach. Ale to trudna lekcja. Okazuje się, że w cyberprzestrzeni o wiele łatwiej atakować, niż bronić się.

Amerykanie dobrze o tym wiedzą. To najprawdopodobniej oni, we współpracy z Izraelem, przeprowadzili najbardziej śmiały i skuteczny cyberatak XXI w. Stworzony najpewniej w Idaho National Laboratory wirus Stuxnet rozłożył na łopatki irański program atomowy. Wirus, wprowadzony do systemu sterującego położoną w Natanz instalacją do wzbogacania uranu, subtelnie manipulował działaniem sterowników Siemensa, które kierowały pracą wirówek.

Malware zwiększał ich prędkość obrotową, doprowadzając do autodestrukcji urządzenia. Robił to tak subtelnie, że początkowo Irańczycy nie zdawali sobie sprawy z tego, że wyjątkowo wysoka awaryjność ich sprzętu jest wynikiem działania kogoś z zewnątrz. Prawda wyszła na jaw dopiero wtedy, gdy wirus wyrwał się z Natanz i w 2009 r. zaczął infekować sterowniki Siemensa w innych krajach. Wcześniej niezauważony operował co najmniej dwa lata.

Lekcję z tego ataku odrobili wszyscy. Zwłaszcza Chińczycy i Rosjanie, którzy szybko zaczęli opracowywać własne narzędzia do prowadzenia cyberwojny. Stworzona przez nich cyfrowa broń była już wielokrotnie testowana. Głównie na Ukrainie, gdzie z mrożącą krew w żyłach regularnością prowadziła do paraliżu sieci energetycznej, kolei, bankomatów czy do wyłączenia z akcji kilku stacji telewizyjnych.

"Kreml nie chce zniszczyć całkowicie ukraińskiego rządu" mówił Sydney Morning Herald prof. Greg Austin, badacz cyberbezpieczeństwa z Uniwersytetu Nowej Południowej Walii. "Ale podczas prawdziwej wojny wszystko, co Rosja robi teraz na Ukrainie, zrobi ze stukrotną siłą i to w stosunku do o wiele większej liczby celów. A inne kraje także mają wielkie możliwości"

Ukraina to pokaz siły, odpowiednik testów coraz większych bomb atomowych z czasów Zimnej Wojny. "Patrzcie, to samo możemy zrobić także u was, więc lepiej uważajcie" Obecność rosyjskich narzędzi stwierdzono już w krytycznej infrastrukturze USA i Unii Europejskiej, a rosyjscy cyberszpiedzy odpowiadają zapewne za atak na tworzącą infrastrukturę sieciową firmę SolarWinds, za pomocą której mogli zdobyć dostęp do wewnętrznej siedzi dziesiątków tysięcy firm i instytucji, w tym kilku amerykańskich departamentów, NATO, czy polskiego MSWiA. Atak wykryto w 2019 r. ale sprzątanie jego konsekwencji potrwa lata. Sami Irańczycy też nauczyli się od Stuxnet kilku sztuczek. Ich wirusy od lat nękają głównego rywala, czyli Arabię Saudyjską. W 2012 r. wirus Shamoon wykasował zawartość 30 tys. komputerów koncernu naftowego Aramco.

To demonstruje kolejny problem, jaki przed strategami stawia cyberwojna. Atak może nadejść z każdego miejsca na świecie. Zniknął już podział na wielkie mocarstwa i małe kraje. Stosunkowo niewielkim kosztem nawet ubogie państwa, takie jak Korea Północna, mogą stworzyć cyberarmie, które stanowią realne zagrożenie dla najbogatszych i najpotężniejszych krajów świata. Wystarczy kadra doskonale wyszkolonych ludzi, czas na stworzenie narzędzi i dobre łącze z Internetem. Tworzy się zupełnie nowa równowaga strategiczna. I nie wiadomo jeszcze, czy i jak się ustabilizuje.

"Jesteśmy dziś w punkcie, w którym lotnictwo znajdowało się pod koniec Pierwszej Wojny Światowej" pisze specjalizujący się w cyberbezpieczeństwie dziennikarz New York Timesa David Sanger. "Te narzędzia na razie są używane głównie do rozpoznania, ale broń już istnieje".

Granica między wojną hakerów a tą tradycyjną też zaczyna się już zacierać. Izraelczycy już trzykrotnie zareagowali na cyberataki hakerów Hamasu przy pomocy całkiem konwencjonalnych bomb. W 2019 r. myśliwce IDF zniszczyły w Gazie budynek, który miał być kwaterą główną cyberjednostki Hamasu. 14 i 19 maja tego roku zbombardowały magazyn, który miał być serwerownią hakerów oraz blok mieszkalny, z którego miały być prowadzone ofensywne operacje hakerskie wymierzone w Izrael. To pokazuje, jak poważnie wojskowi podchodzą do zagrożenia. Człowiek z klawiaturą może być równie niebezpieczny, co pluton żołnierzy.

"Cyberwojna nadchodzi" ostrzegał tytuł opracowania legendarnego amerykańskiego think-tanku RAND Corporation z... 1993 r. W czasach modemów i pierwszych, prymitywnych stron WWW tworzonych przez hobbystów takie ostrzeżenie mogło wydawać się fantastyką. W 2021 r. brzmi proroczo. "Cyberwojna może być w XXI wieku tym, czym blitzkrieg był w wieku XX" uprzedzali niemal 30 lat temu badacze. Dziś słychać już pierwsze, jeszcze odległe, wystrzały.